Warum sind Authentifizierte Benutzer ein Sicherheitsrisiko?

Sicherheits-Szenarien

Authentifizierte Benutzer auf dem Fileserver

Die Gruppe Authentifizierte Benutzer (Authenticated Users) enthält Benutzer, welche sich in der eigenen Domäne oder bei einer trusted Domäne, erfolgreich authentifizieren konnten. Authentifizierte Benutzer enthalten nicht das Standard-Gastkonto.

Die folgende Liste zeigt alle Mitglieder, die zu der Gruppe Authentifizierte Benutzer gehören.

- Alle Domänen-Benutzer und Benutzer, welche sich in einer vertrauenswürdigen Domäne befinden

- Lokale Computerkonten

- Eingebaute Systemkonten

Das lokale Computerkonto ist immer ein Mitglied der Gruppe Authentifizierte Benutzer, auch wenn die Verbindung zum Netzwerk getrennt wird. Wie bei den Domänen-Benutzern, muss sich das lokale Computerkonto zunächst bei der Domäne authentifizieren, um den Token „Authentifizierte Benutzer“ zu erhalten.

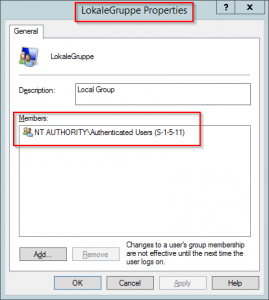

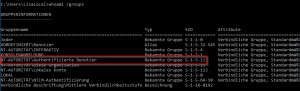

Die SID für Authentifizierte Benutzer ist S-1-5-11. Authentifizierte Benutzer ist dann verfügbar, wenn Berechtigungen direkt auf eine Fileserver Berechtigung angewendet werden oder diese in lokalen Gruppen aufgenommen werden. Authentifizierte Benutzer können nicht als Mitglied zu Domänen-Gruppen (global, domänenlokal oder universal) hinzugefügt werden. Die Authentifizierten Benutzer können jedoch zu den Builtin Domain Lokalen Gruppen hinzugefügt werden (siehe Bild).

Sowohl lokale als auch Domänen-Benutzer-Konten sind Mitglieder der „Authentifizierten Benutzer“-Gruppe bzw. erhalten nach erfolgreicher Authentifizierung die Gruppe der „Authentifizierten Benutzer“ in das Security Token. Dadurch erhalten die Benutzer immer Zugriff auf die lokalen Ressourcen, die mit der Gruppe „Authentifizierten Benutzer“ berechtigt sind. Auf entfernte Computer haben lokale Benutzer keinen Zugriff auf Ressourcen, die mit der Gruppe „Authentifizierte Benutzer“ berechtigt sind. Erst wenn diese sich wieder gegen den Remote-Computer authentifiziert haben, erhalten sie auf diese Ressourcen Zugriff.

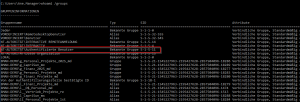

Um sich die Mitgliedschaften des Tokens anzuschauen, kann man den Befehl „whoami /groups“ nutzen. Im Bild unten sehen Sie einen Ausschnitt der Ausgabe für einen Domänen-Benutzer. Deutlich zu erkennen sind die bekannten Sicherheitsgruppen, die jeder Benutzer nach einer erfolgreichen Authentifizierung erhält, unter anderem auch die Authentifizierte Benutzer.

Für lokale Benutzer sieht es ähnlich aus:

Empfehlung für die Sicherheit

Überprüfen Sie regelmäßig die Gruppe „Authentifizierte Benutzer“ auf Shares und Verzeichnisse. Verwenden Sie die Gruppe „Authentifizierte Benutzer“ nur dann, wenn sich die zur Verfügung gestellten Daten nur innerhalb der trusted/in Vertrauensstellung Domäne befindet und diese für alle zur Verfügung gestellt werden soll. Es sollte „Authentifizierte Benutzer“ anstelle der Gruppe JEDER verwendet werden, um anonyme Zugriffe auf eine Ressource zu verhindern.

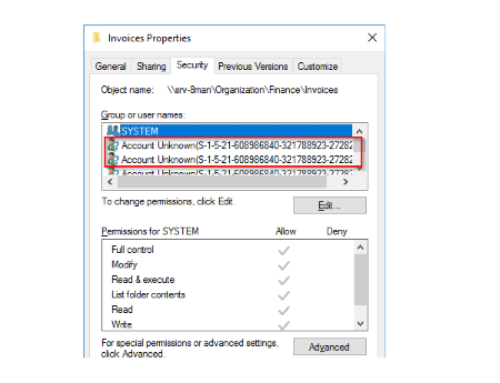

Daher müssen auch hier diese Verzeichnisse analysiert und validiert werden, damit Sie sicher sind, dass keine unternehmenskritischen Daten betroffen sind und ggf. Daten für alle sichtbar sind.

Welche Wege gibt es im ARM-Access Rights Manager, um Reporte für Authentifizierte Benutzer zu erstellen:

- Für eine Gesamt-Übersicht der Share Berechtigung gibt es keinen Report im ARM, dazu muss man eine benutzerdefinierte SQL-Query erstellen.

- ARM-Windows-Applikation

- ARM-Web Client im Analyse & Act-Modul