CARO-Suite

Quarkbällchen-Release

Version 2025.6

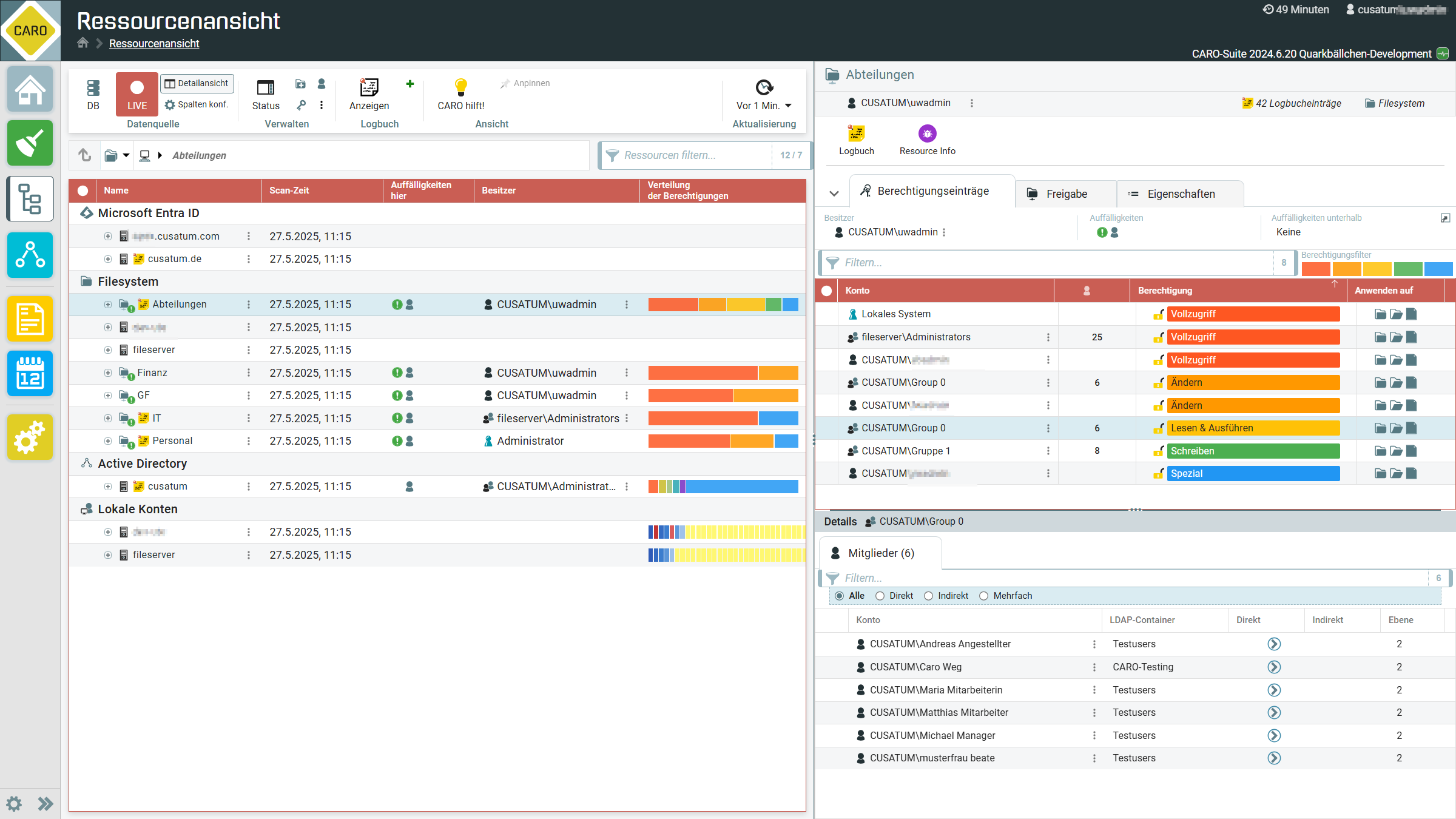

Zugriffsrechte live – Echtzeit statt Datenbank

CARO-Suite mit Echtzeit-Management – Die neue Art Zugriffsrechte zu managen!

Diese marktneue Möglichkeit bietet Ihnen noch mehr Kontrolle, Transparenz und Effizienz und basiert wie immer auf Ihrem Kundenfeedback. Die Verwaltung Ihrer Zugriffsrechte wird nicht nur sicherer, sondern auch deutlich komfortabler und effizienter.

Mit der Live-Anzeige für Ad-hoc-Berechtigungen sehen Sie in Echtzeit, wer welche Zugriffsrechte hat – und das ganz ohne aufwendige Datenbankabfragen. Sobald Sie die Ansicht öffnen, sind alle Berechtigungen direkt verfügbar, ohne Verzögerung und ohne zusätzliche Infrastruktur. So behalten Sie jederzeit den kompletten Überblick und sparen wertvolle Zeit bei der Berechtigungsprüfung.

Diese neuen Funktionen warten auf Sie:

Echtzeitansicht Ihrer Berechtigungslandschaft

Unsere neue Live-Ressourcen-Ansicht verschafft Ihnen unmittelbare Transparenz über Ihre gesamte Berechtigungsstruktur. So erkennen Sie potenzielle Sicherheitsrisiken, bevor sie zum Problem werden:

- Sofortige Sichtbarkeit aller Berechtigungsänderungen

- Übersichtliche Darstellung komplexer Zugriffsrechte auf einen Blick

- Weniger „Blindflug“ bei der Verwaltung kritischer Zugriffsrechte

„Die Live-Ansicht hilft uns, unautorisierte Zugriffe zu erkennen, die wir sonst erst beim nächsten Audit entdeckt hätten.“ – IT-Leiter eines unserer Bestandskunden

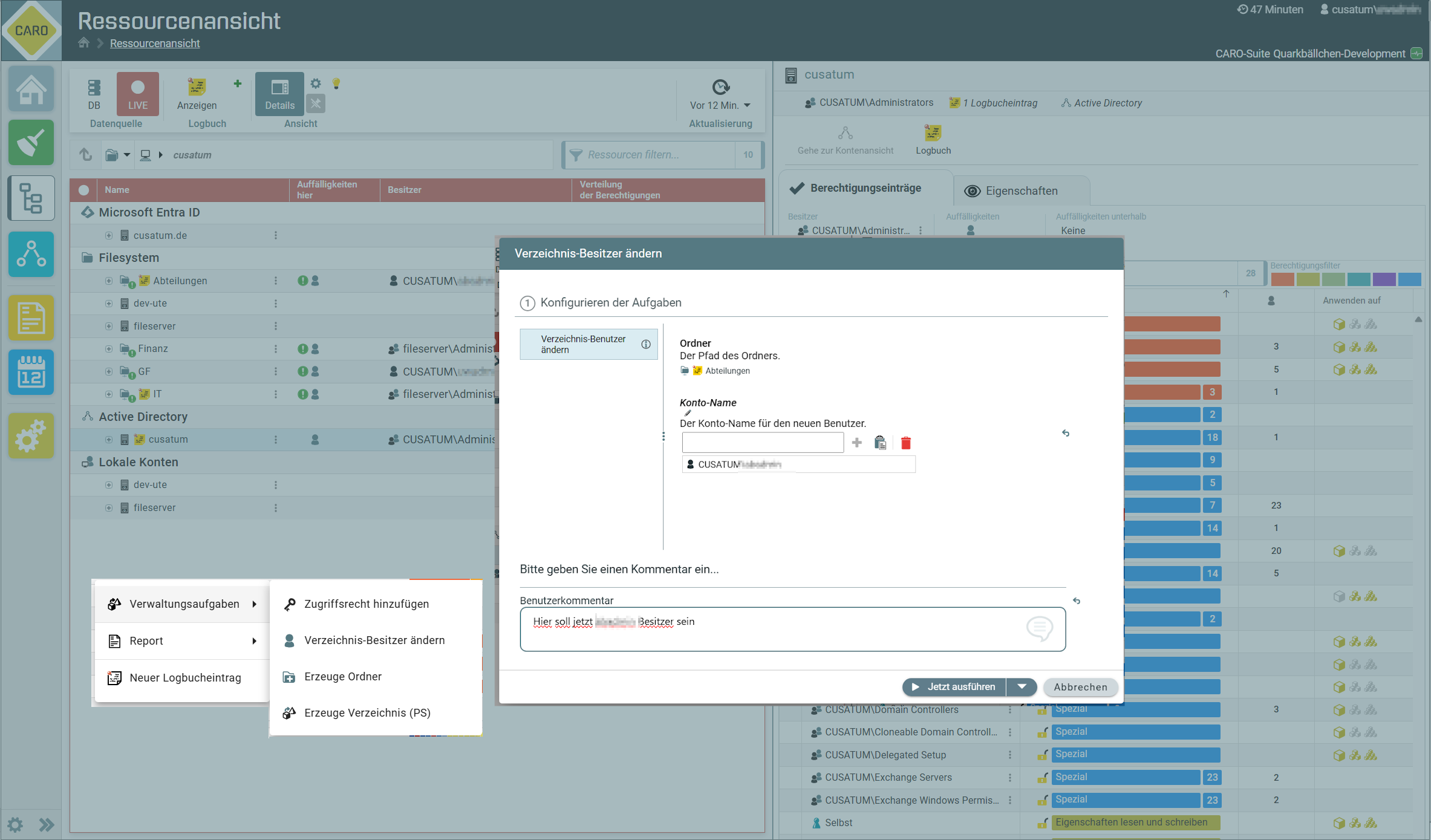

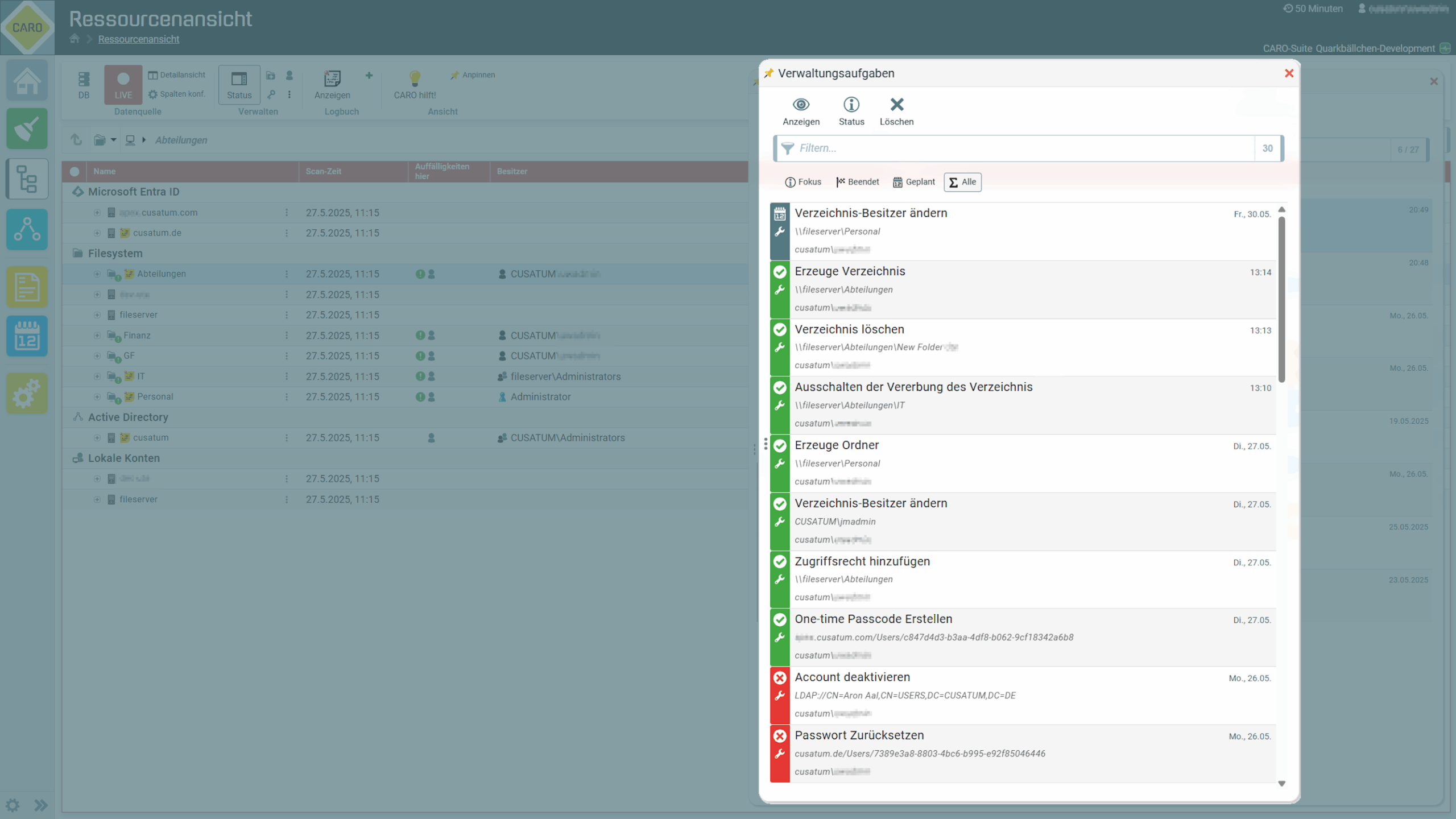

Direktes Berechtigungsmanagement mit CARO

Keine umständlichen Prozesse und komplizierten Befehlszeilen mehr! Mit dem neuen CARO-Management greifen Sie direkt in Ihre Berechtigungsstruktur ein:

- Verzeichnisberechtigungen intuitiv verwalten

- Vererbungsprobleme mit einem Klick beheben

- Verzeichnisoperationen sicher durchführen (Verzeichnis löschen, verschieben, umbenennen)

- Besitzerwechsel ohne Risiko vollziehen

- Benutzerkonten aktivieren oder deaktivieren

- Benutzerkonten wieder freischalten (unlock)

- Entra ID

- Passwort zurücksetzen

- One-time Passcode erstellen

- Account aktivieren oder deaktivieren

Sparen Sie bis zu 70% der Zeit, die Sie bisher für diese Aufgaben und deren Dokumentation aufwenden mussten!

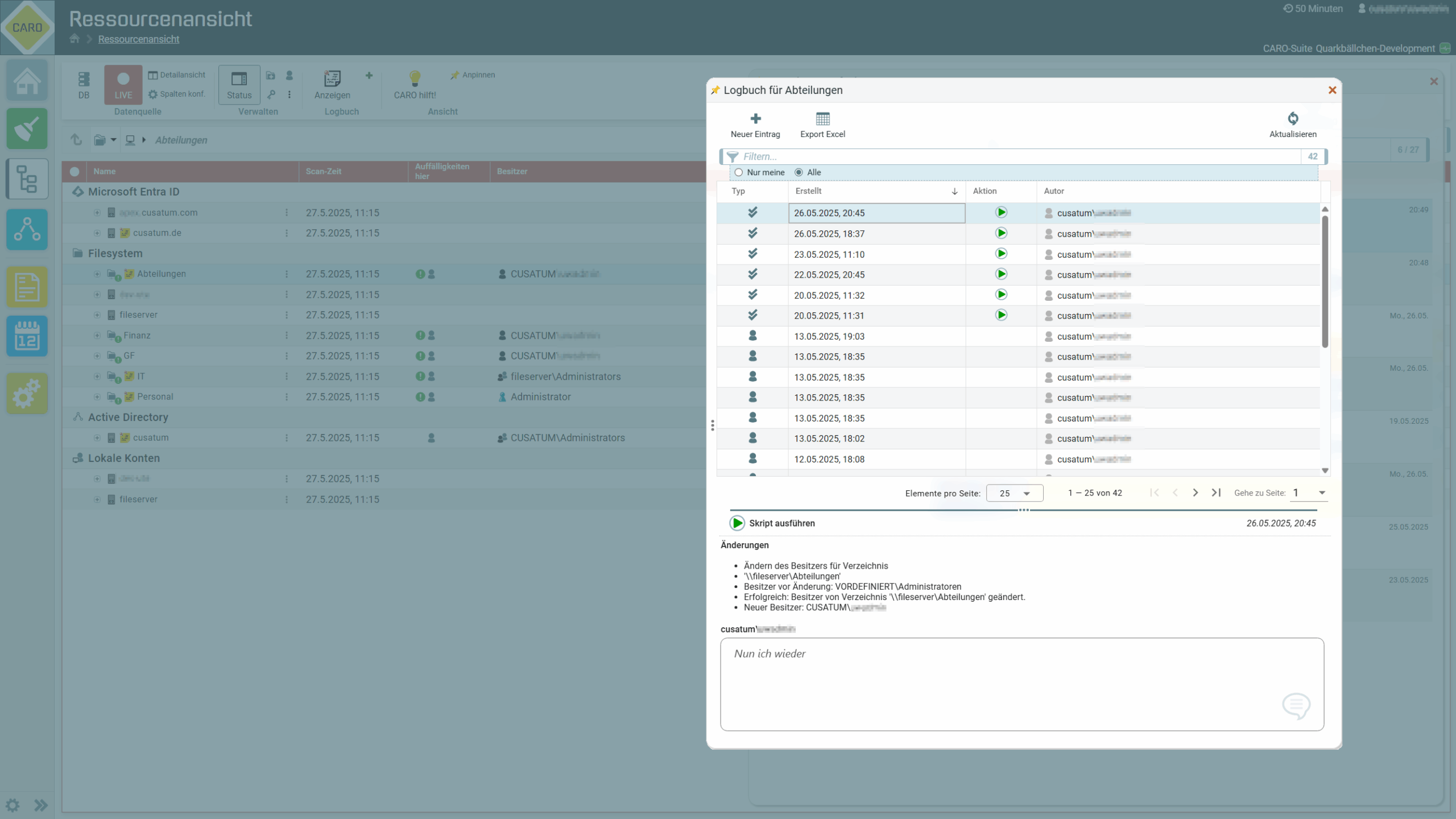

Revisionssichere Dokumentation inklusive

Die erweiterten Logbuch-Einträge dokumentieren jede CARO-Änderung lückenlos:

- Perfekte Vorbereitung für Ihr nächstes Audit

- Nachvollziehbarkeit aller Änderungen auch nach Jahren

- Schnelle Identifikation von ungewollten Berechtigungsänderungen

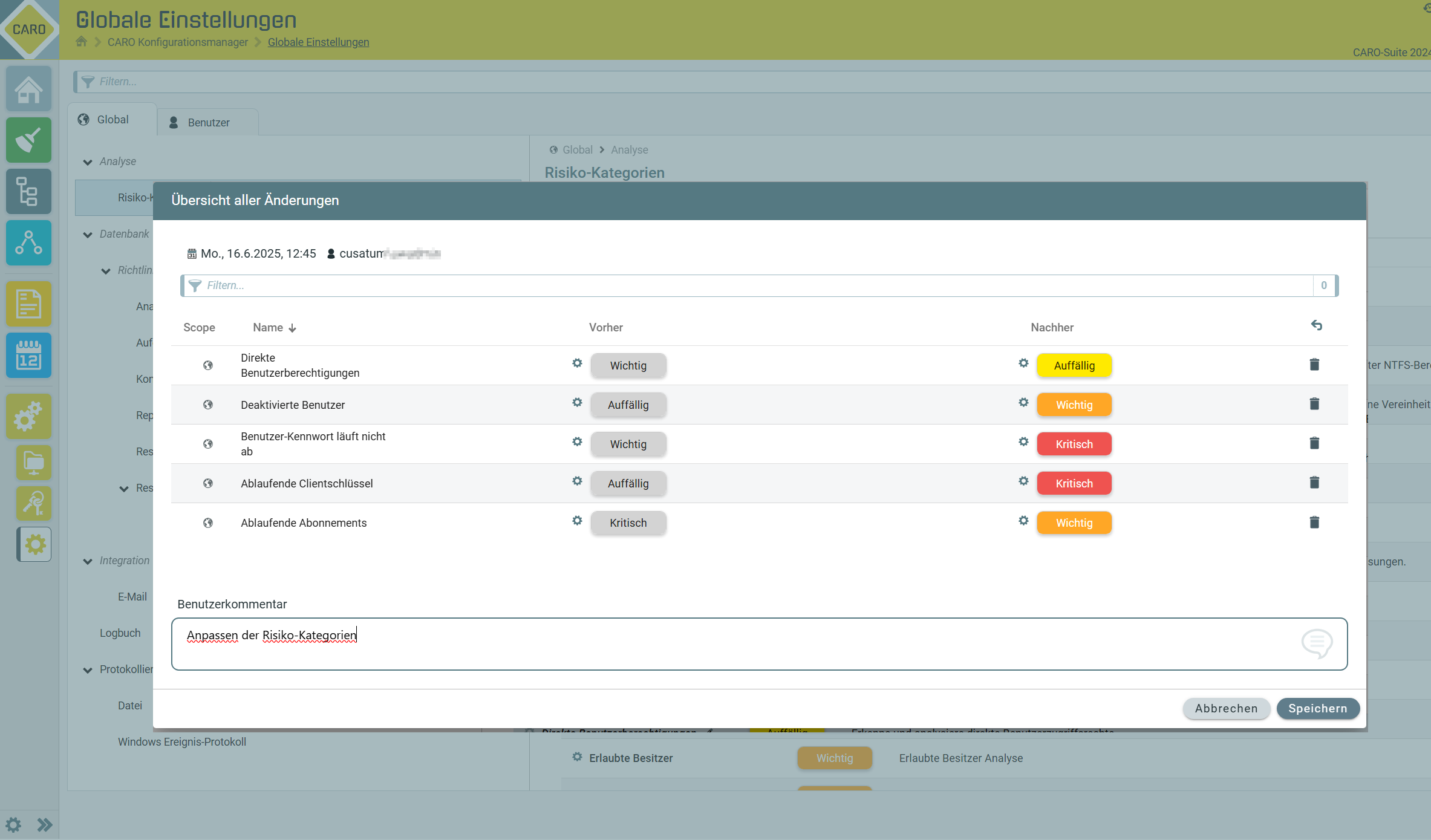

Unternehmensweite Standards mit globaler Konfiguration

Mit der neuen globalen Konfiguration setzen Sie durchgängige Sicherheitsstandards für Ihr gesamtes Unternehmen:

- Einheitliche Berechtigungsregeln unternehmensweit

- Reduzierter Schulungsaufwand durch standardisierte Prozesse

- Vorbereitung für die Einbindung von Dateneigentümern

Feedback unserer Kunden nach dem Einsatz der CARO-Suite

„In den ersten Wochen habe ich bereits über 1 Million tote SIDs entfernt.“

„Ich kann wirklich schnell sehen, ob alles okay ist.“

„Ich bin gerade dabei mit der CARO-Suite ein paar Stress-Tests zu machen. Bis jetzt sieht alles sehr gut und flott aus.“

„Die Ressourcen-Ansicht mit den Berechtigungsgruppen ist sehr aufgeräumt!“

„Was BAKS macht, das ist ja sexy! …BAKS korrigiert nicht zulässige Besitzer.“

Fünf Schritte

Mit CARO in 5 Schritten zu einem aufgeräumten System

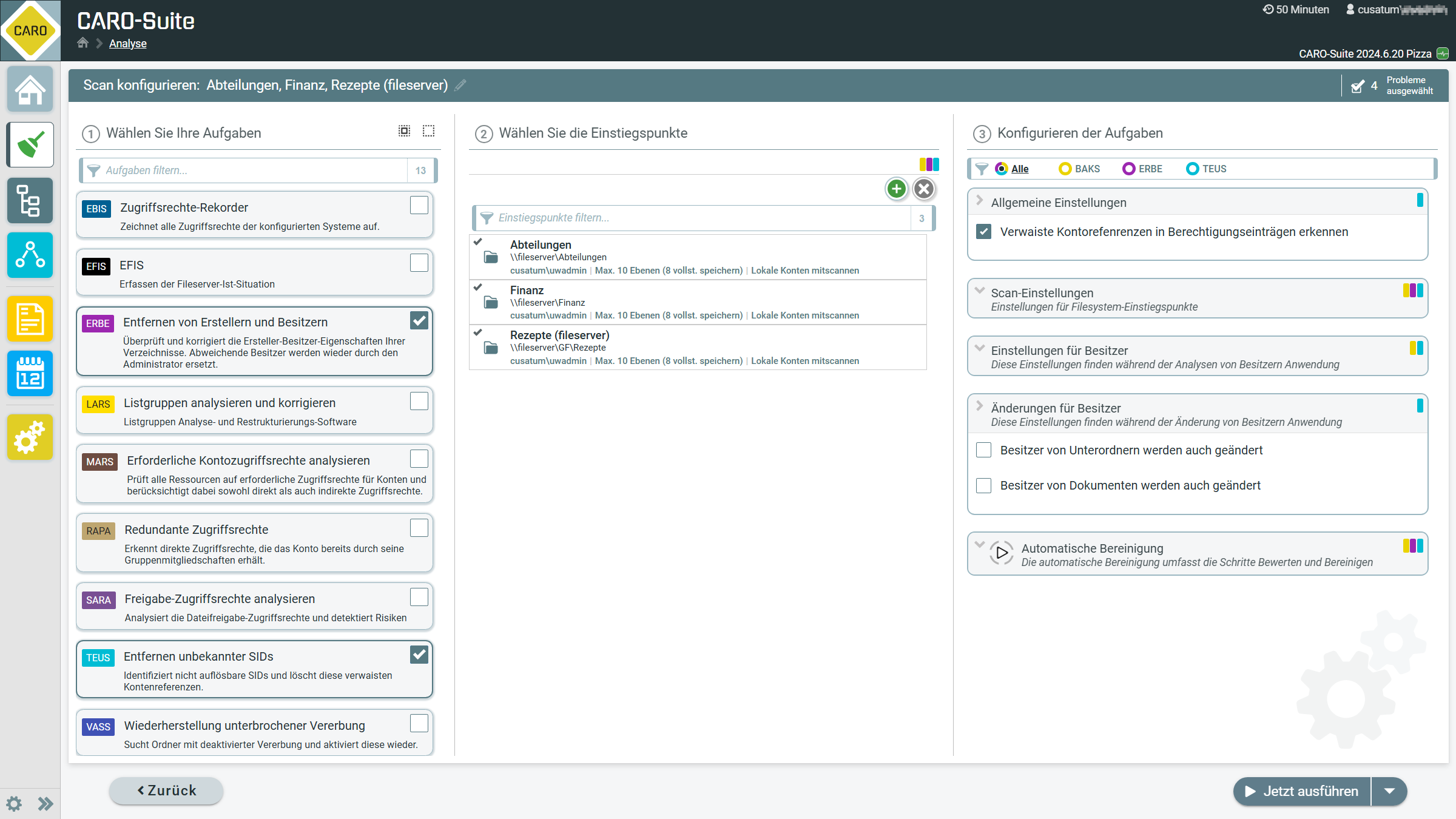

Automatisches Bereinigen ganz leicht konfigurieren

Wählen Sie einzelne Verzeichnisse oder ganze Shares als Scaneinstieg aus. Es können mit einem Scan mehrere Einstiegspunkte gleichzeitig genutzt werden. Abschließend wählen Sie noch zusätzliche Parameter aus, wie z.B. die Scantiefe, oder einen Standardbesitzer, der nach der Analyse beim Bereinigen wieder gesetzt werden soll.

Wünschen Sie eine automatische Bereinigung jede Woche? Ganz einfach: Stellen Sie Ihren gewünschte Zeitrahmen für eine wiederkehrenden Scan mit anschließender vollautomatischer Bereinigung ein.

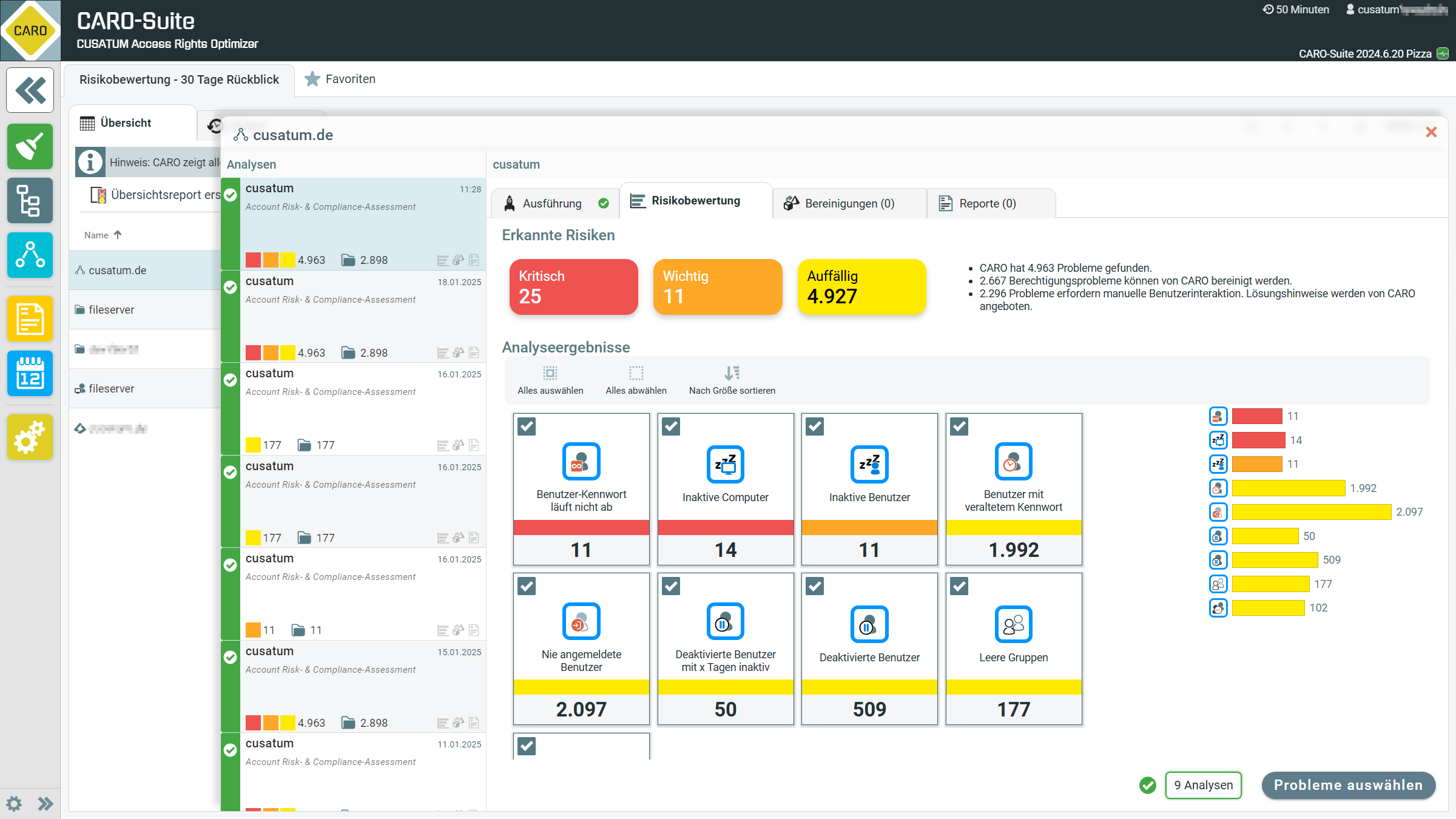

Berechtigungsfehler sofort und schnell erkennen

Nach dem Scan und den Analysen sehen Sie übersichtlich in einem Dashboard alle gefundenen Berechtigungsprobleme. CARO zeigt Ihnen sofort an, auf wie vielen Verzeichnissen sich wie viele Probleme befinden, z.B. unaufgelöste SIDs oder verwaiste Besitzer.

Für jede Analyse werden detaillierte KPIs berechnet, damit Sie sofort mit einem Blick Ihre größten Sicherheitsrisiken erkennen können.

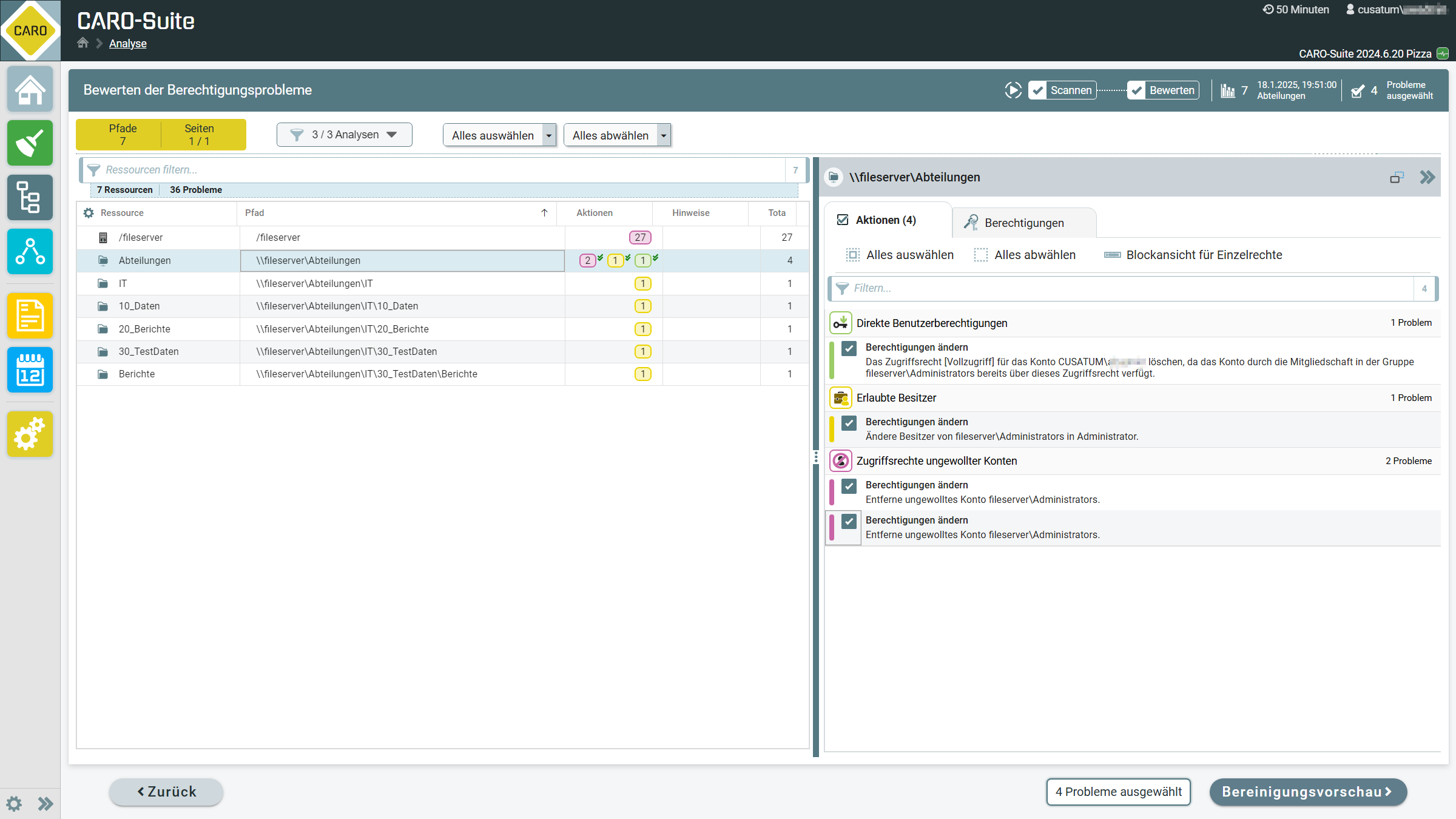

Alles übersichtlich auf einen Blick

In diesem Schritt werden alle gefundenen Berechtigungsprobleme in einer tabellarischen Übersicht aufgelistet. Für jedes Verzeichnis können Sie schnell und einfach bewerten, ob Sie aufräumen müssen. Für eine leichtere Entscheidung, was Sie aufräumen müssen, werden zusätzliche Informationen angezeigt, u.a. die Zugriffsberechtigungen mit der Vererbungslage.

Markieren Sie alle Probleme einzeln oder im Bulk, welche CARO für Sie beseitigen soll. Verwaiste Besitzereinträge werden dabei automatisch durch den vorher konfigurierten Standard-Besitzer ersetzt.

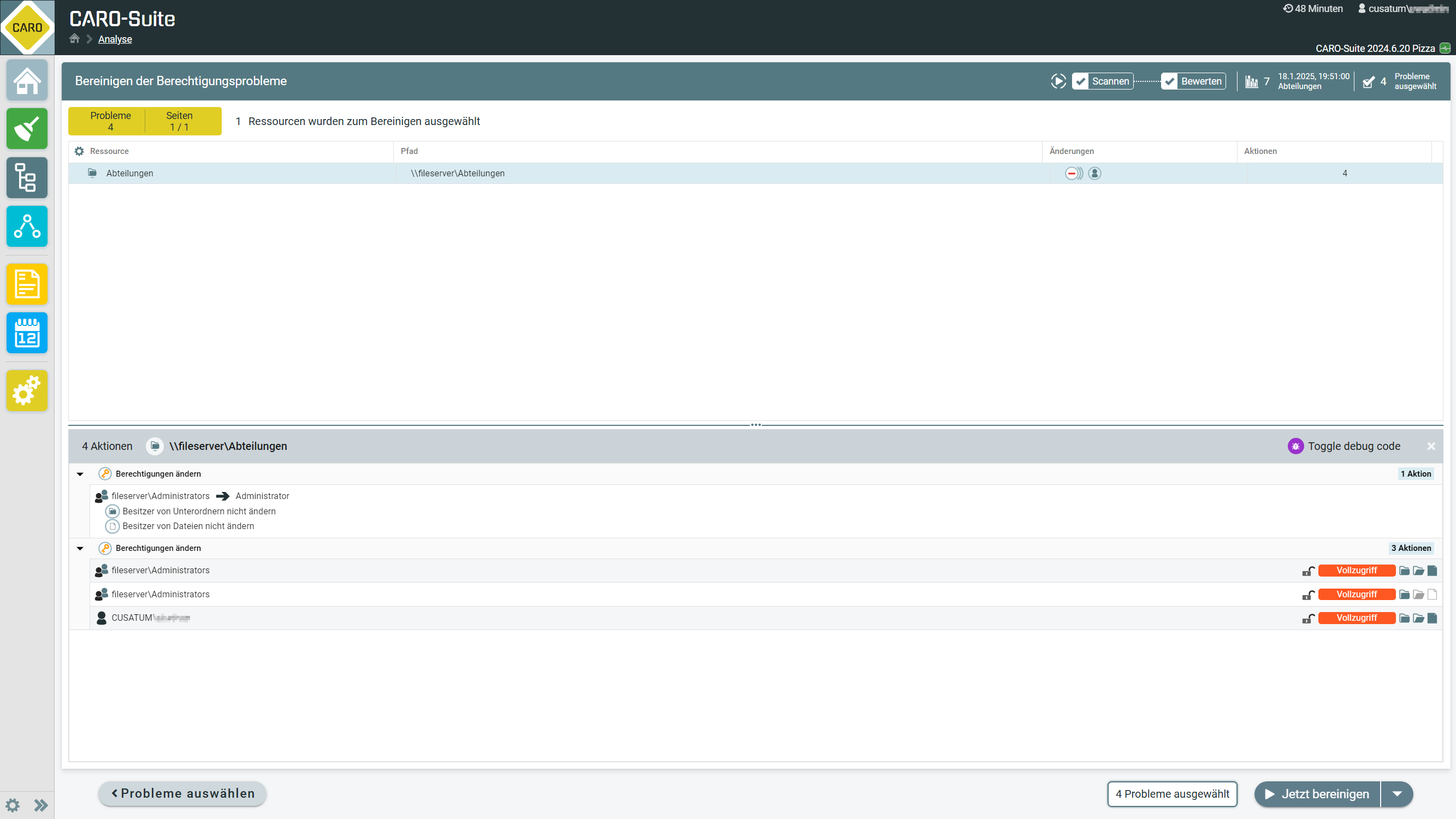

Einfaches und schnelles Bereinigen

Alle geplanten Änderungen sind hier in einer kompakter Liste zusammengefasst, damit Sie abschließend Ihre Bereinigungen einfach und schnell verifizieren können. Nach Eingabe Ihres Änderungskommentars wird CARO alle Probleme in einem Schritt bereinigen.

Sie können planen, ob Sie die Probleme sofort, heute Nacht oder zu einem späteren Zeitpunkt bereinigt haben wollen.

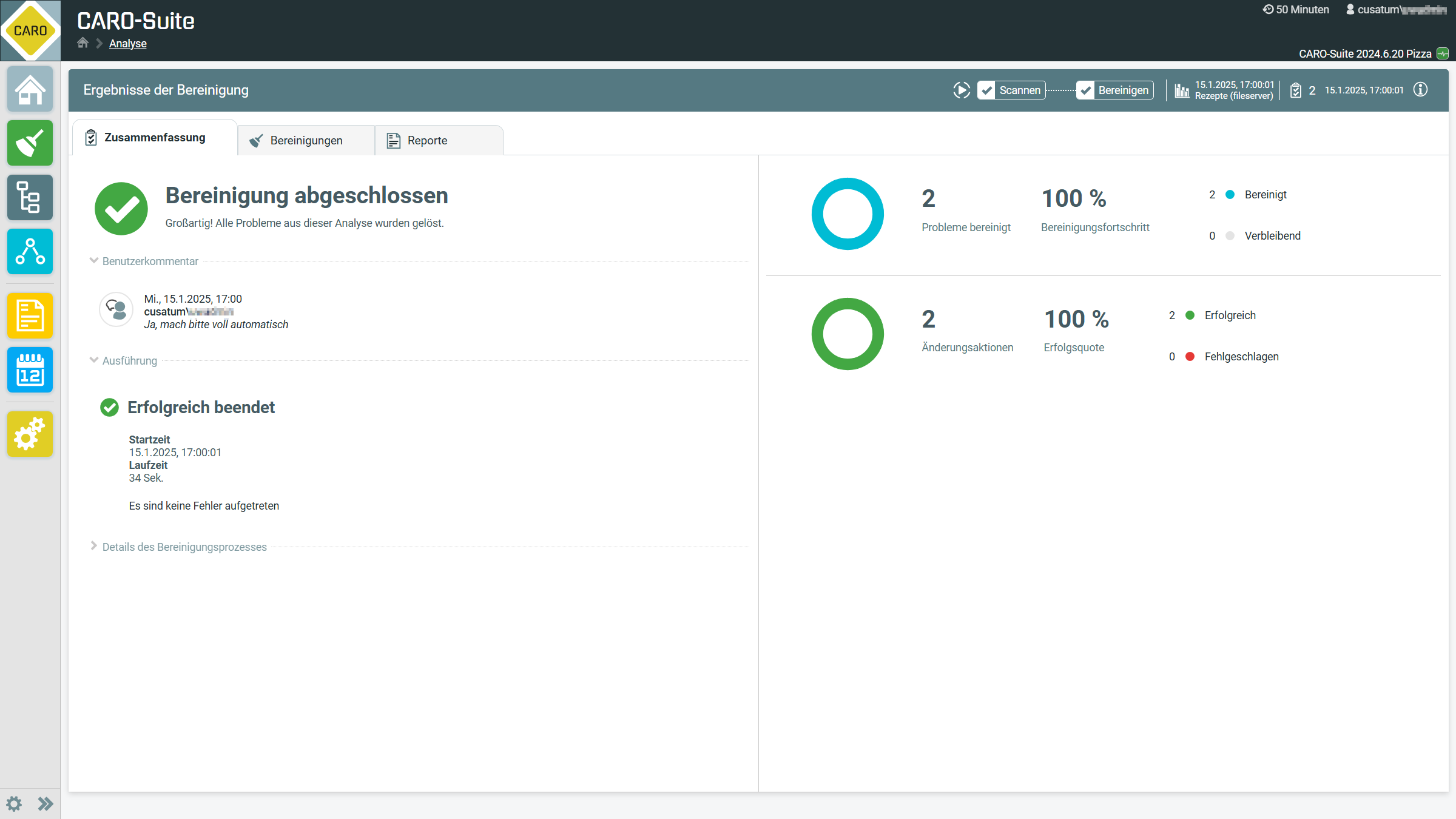

Nachvollziehbar und revisionssicher

für das nächste Audit

Nach dem vollständigen Aufräumen Ihrer Zugriffsrechte-Probleme können Sie mit nur einem Knopfdruck einen Report über die durchgeführten Änderungen erstellen. Da alle Änderungen in der CARO-Datenbank revisionssicher protokolliert sind, können Sie jederzeit zu einem späteren Zeitpunkt als Report wieder aus dem System geladen werden.

Passen Sie Ihre Reporte schnell und einfach an Ihre Corporate Identity an. Basis-Vorlagen im Word-Office-Format erleichern Ihnen die Arbeit für eine einfache Anpassung, z.B. zum Einbinden Ihres eigenen Unternehmens-Farbschemas oder Logos.

Eine Zeitreise zur Automatisierung

Wie alles begann mit der CARO-Suite

Anlässlich unseres 7-jährigen Firmenjubiläums am 7. Dezember 2024 haben wir alles rund um unsere CARO-Suite zusammengetragen und deren Entwicklungsschritte in einem Zeitstrahl graphisch aufbereitet. Gestartet mit dem Fokus auf Bereinigungsdienstleistungen rund um saubere Zugriffsrechte haben wir nach und nach den Fokus auf unsere Produktentwicklung für die CARO-Suite gelegt. Am Anfang hatten wir 4 Analyse- und Bereinigungsbausteine entwickelt. In der aktuellen Version 2025.6 sind bereits 13 Bausteine integriert, mit 40 einzelnen Analysen.

Nun ist die CARO-Suite erwachsen geworden und wir erweitern sukzessive den Funktionsumfang rund um das Berechtigungsmanagement, wie zum Beispiel die Umsetzung einer Berechtigungs-Ressourcensicht oder eine Kontenansicht mit Suchfunktion. Unser Hauptfokus liegt auf der automatisierten Bereinigung von problematischen Zugriffsrechten.

Auch für das neue Jahr 2025 haben wir uns viel vorgenommen. Das aktuelle Release 2025.6 beinhaltet viele neue Funktionen, wie z.B. eine Live-Ressourcenansicht zur Echtzeitanzeige der Zugriffsrechte. Ganz ohne Datenbankabfrage kann man nun in Echtzeit die Berechtigungen analysieren. Ebenfalls gibt es jetzt ein Logbuch für Änderungen an Ressourcen und die neue globale Konfigurationsansicht. Das neue Release heißt übrigens Quarkbällchen ;-)