Automatische Bereinigung von Zugriffsrechten auf IT-Systemen

Feedback unserer Kunden nach dem Einsatz der CARO-Suite

„In den ersten Wochen habe ich bereits über 1 Million tote SIDs entfernt.“

„Ich kann wirklich schnell sehen, ob alles okay ist.“

„Ich bin gerade dabei mit der CARO-Suite ein paar Stress-Tests zu machen. Bis jetzt sieht alles sehr gut und flott aus.“

„Die Ressourcen-Ansicht mit den Berechtigungsgruppen ist sehr aufgeräumt!“

„Was BAKS macht, das ist ja sexy! …BAKS korrigiert nicht zulässige Besitzer.“

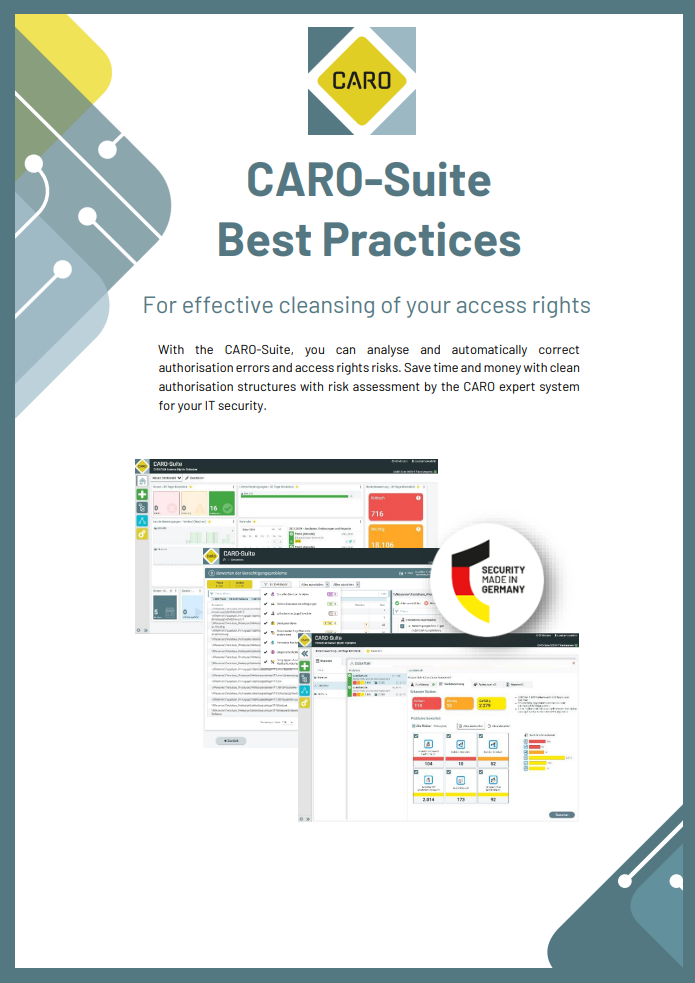

Mit CARO in 5 Schritten zu einem aufgeräumten System

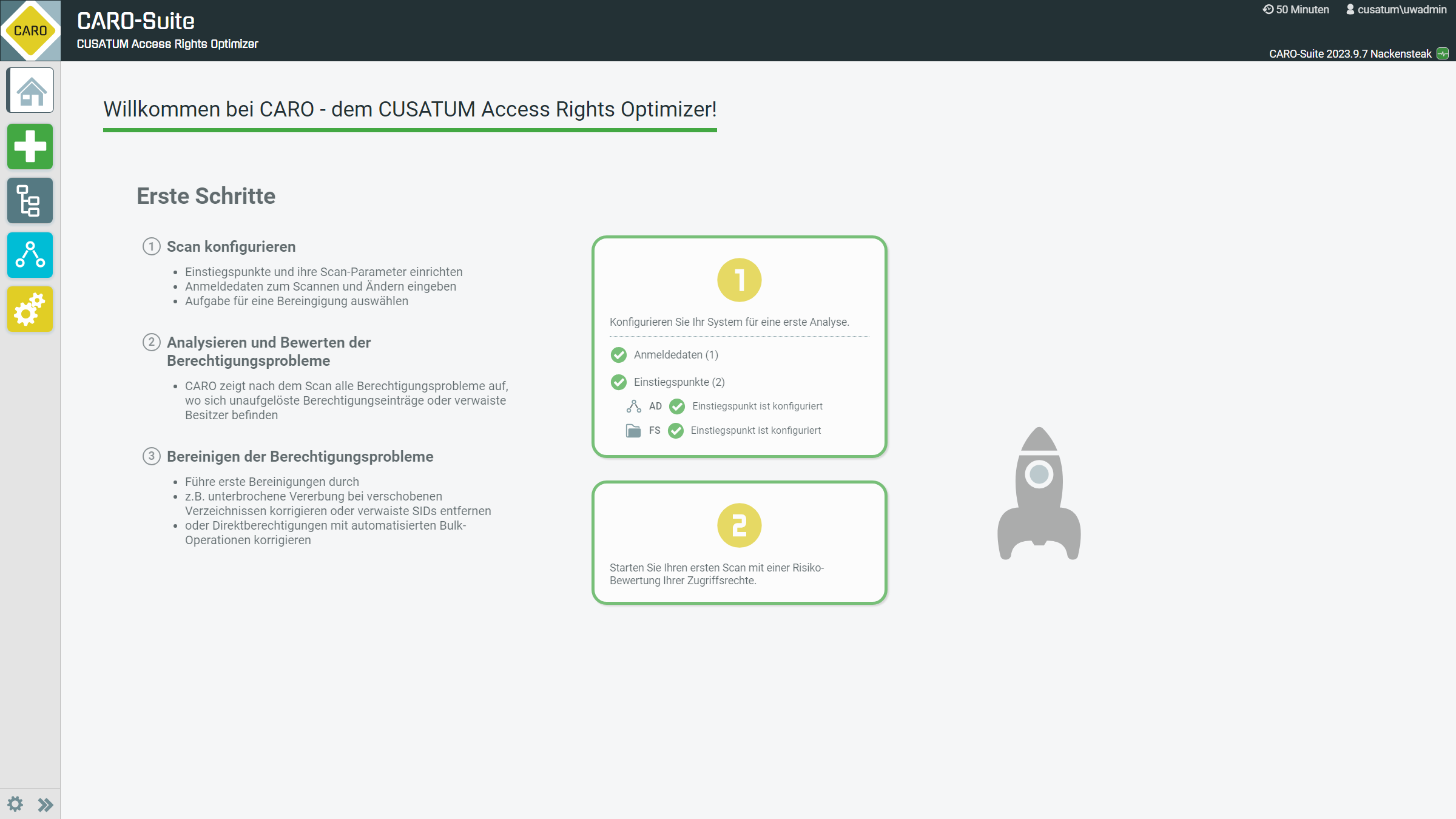

Automatisches Bereinigen ganz leicht konfigurieren

Wählen Sie einzelne Verzeichnisse oder ganze Shares als Scaneinstieg aus. Es können mit einem Scan mehrere Einstiegspunkte gleichzeitig genutzt werden. Abschließend wählen Sie noch zusätzliche Parameter aus, wie z.B. die Scantiefe, oder einen Standardbesitzer, der nach der Analyse beim Bereinigen wieder gesetzt werden soll.

Wünschen Sie eine automatische Bereinigung jede Woche? Ganz einfach: Stellen Sie Ihren gewünschte Zeitrahmen für eine wiederkehrenden Scan mit anschließender vollautomatischer Bereinigung ein.

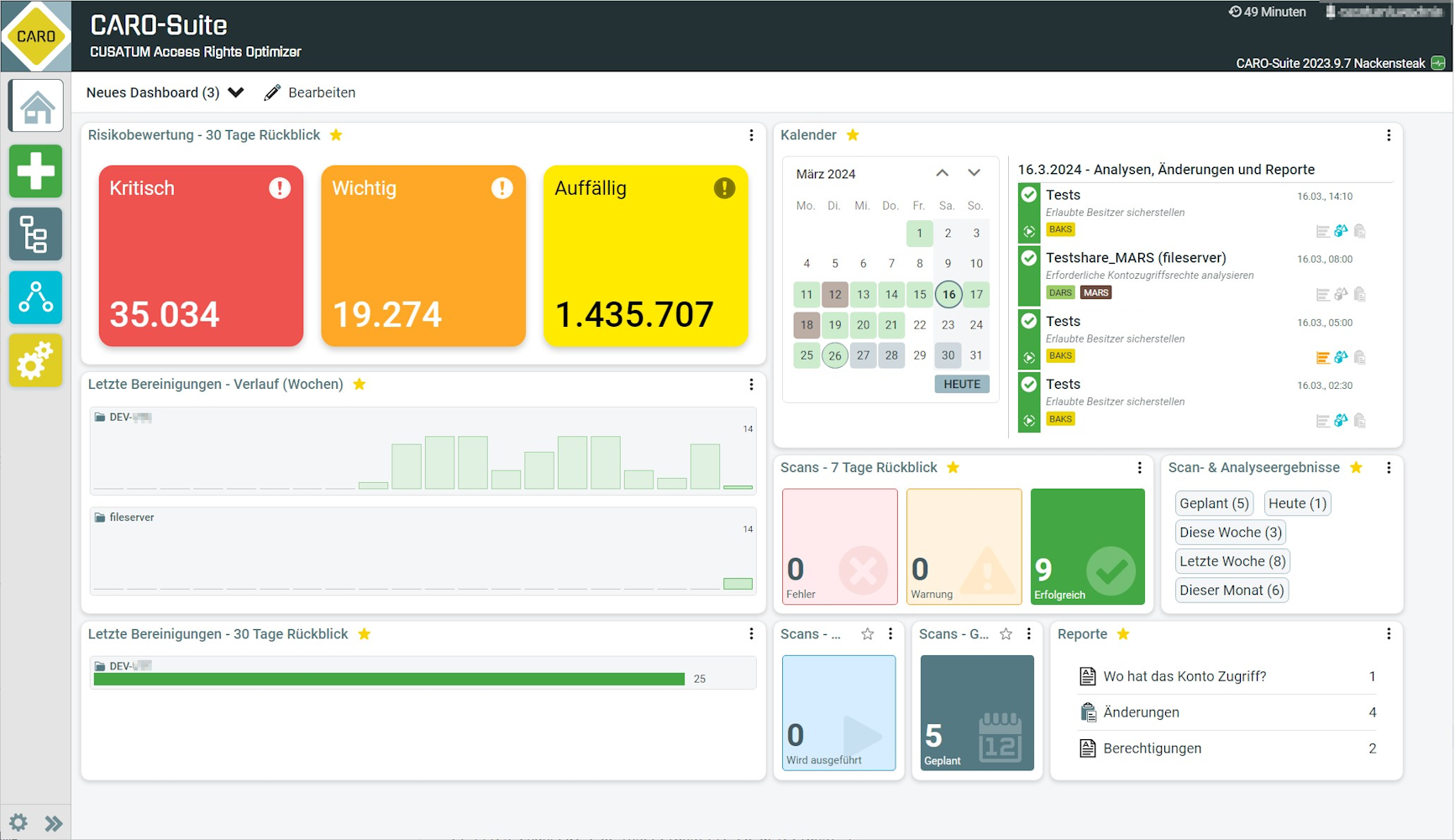

Berechtigungsfehler sofort und schnell erkennen

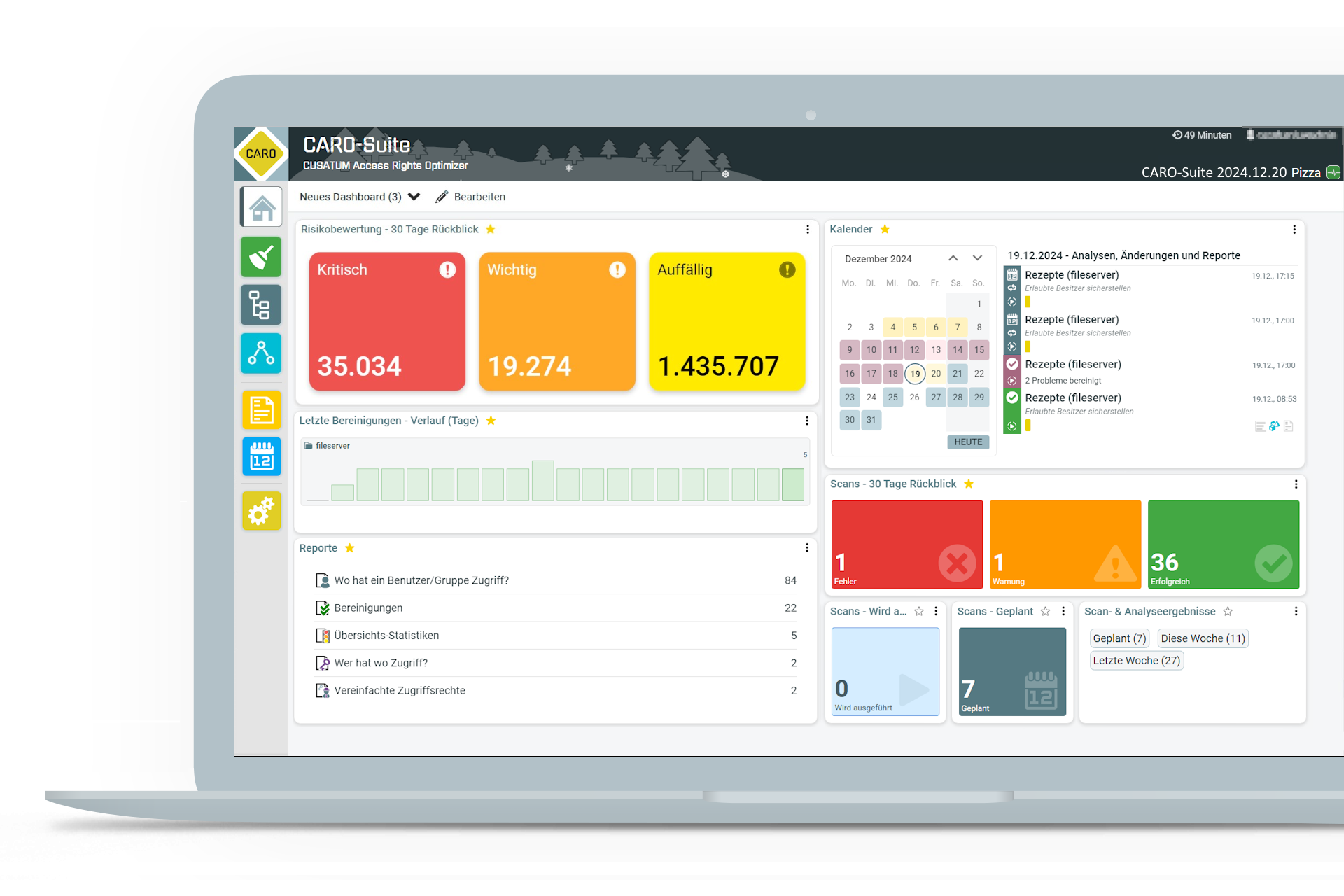

Nach dem Scan und den Analysen sehen Sie übersichtlich in einem Dashboard alle gefundenen Berechtigungsprobleme. CARO zeigt Ihnen sofort an, auf wie vielen Verzeichnissen sich wie viele Probleme befinden, z.B. unaufgelöste SIDs oder verwaiste Besitzer.

Für jede Analyse werden detaillierte KPIs berechnet, damit Sie sofort mit einem Blick Ihre größten Sicherheitsrisiken erkennen können.

Alles übersichtlich auf einen Blick

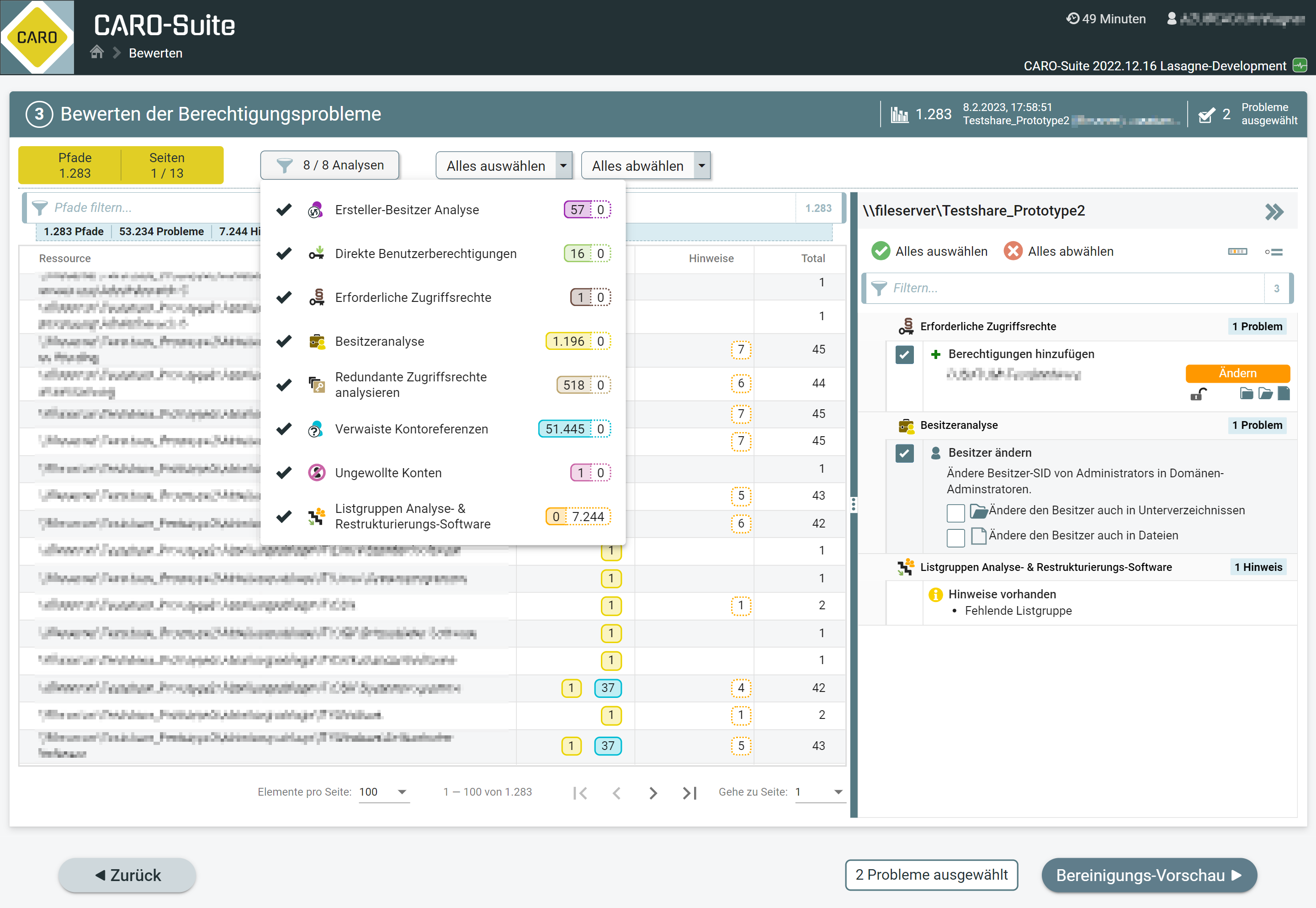

In diesem Schritt werden alle gefundenen Berechtigungsprobleme in einer tabellarischen Übersicht aufgelistet. Für jedes Verzeichnis können Sie schnell und einfach bewerten, ob Sie aufräumen müssen. Für eine leichtere Entscheidung, was Sie aufräumen müssen, werden zusätzliche Informationen angezeigt, u.a. die Zugriffsberechtigungen mit der Vererbungslage.

Markieren Sie alle Probleme einzeln oder im Bulk, welche CARO für Sie beseitigen soll. Verwaiste Besitzereinträge werden dabei automatisch durch den vorher konfigurierten Standard-Besitzer ersetzt.

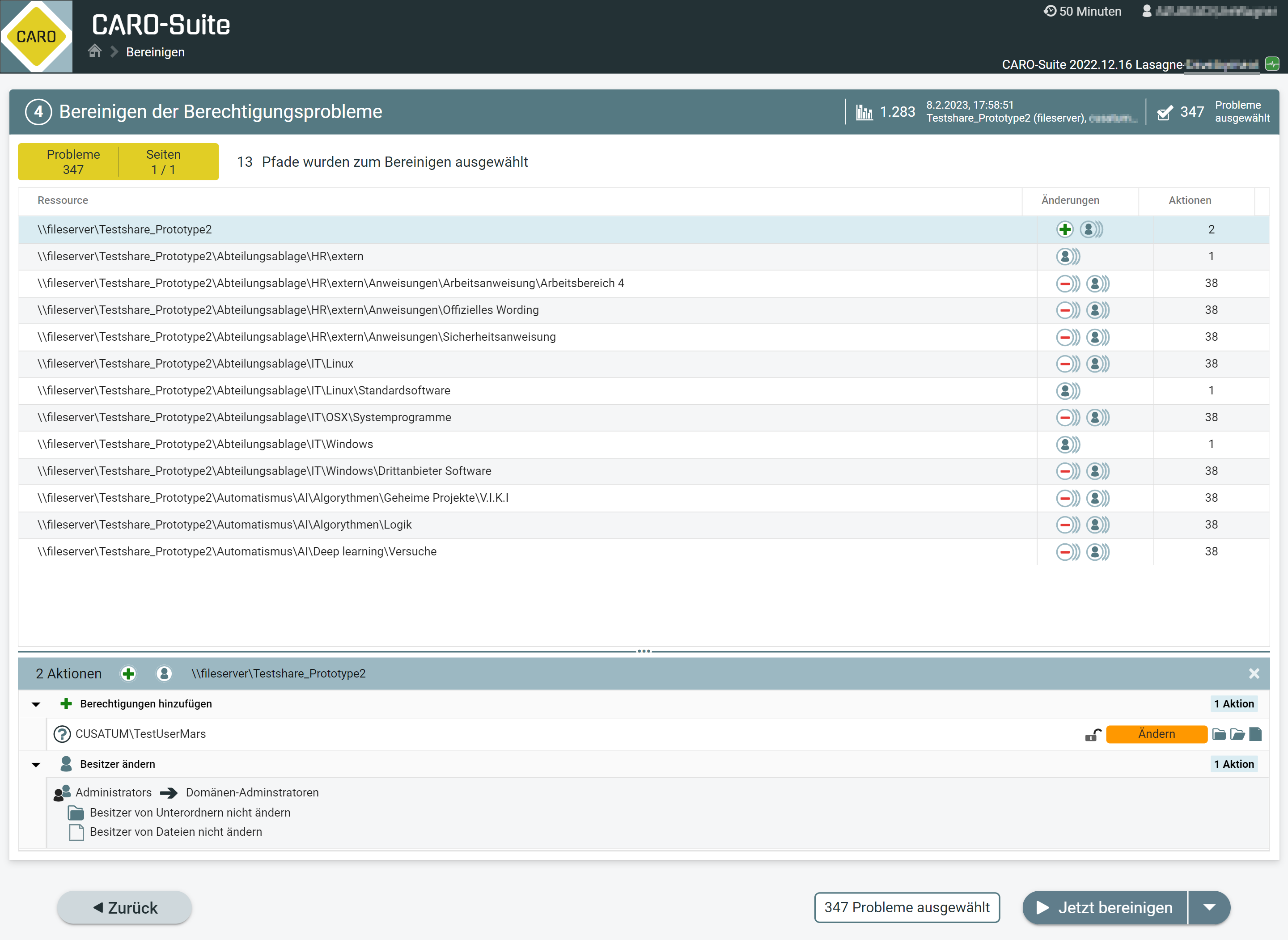

Einfaches und schnelles Bereinigen

Alle geplanten Änderungen sind hier in einer kompakter Liste zusammengefasst, damit Sie abschließend Ihre Bereinigungen einfach und schnell verifizieren können. Nach Eingabe Ihres Änderungskommentars wird CARO alle Probleme in einem Schritt bereinigen.

Sie können planen, ob Sie die Probleme sofort, heute Nacht oder zu einem späteren Zeitpunkt bereinigt haben wollen.

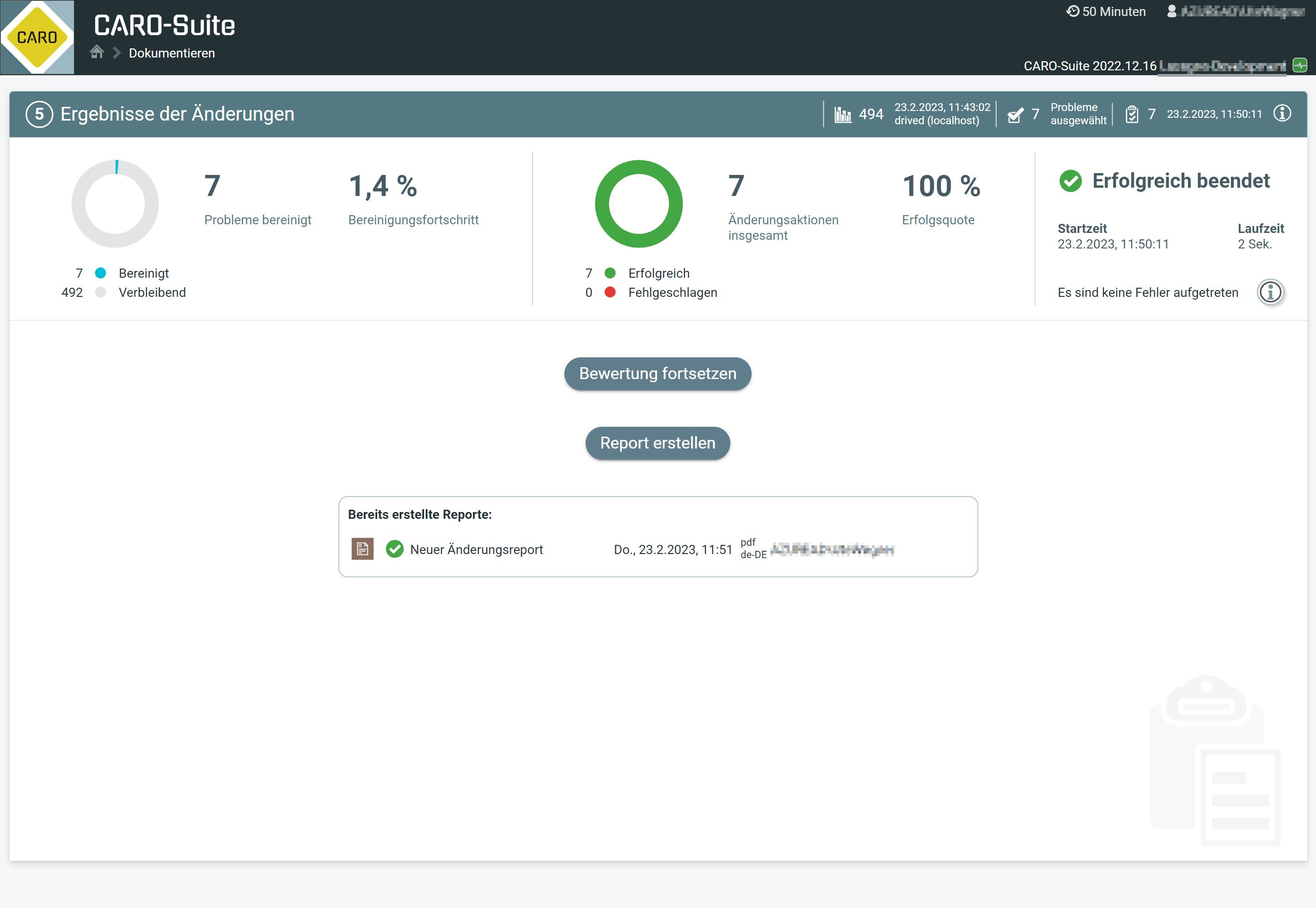

Nachvollziehbar und revisionssicher

für das nächste Audit

Nach dem vollständigen Aufräumen Ihrer Zugriffsrechte-Probleme können Sie mit nur einem Knopfdruck einen Report über die durchgeführten Änderungen erstellen. Da alle Änderungen in der CARO-Datenbank revisionssicher protokolliert sind, können Sie jederzeit zu einem späteren Zeitpunkt als Report wieder aus dem System geladen werden.

Passen Sie Ihre Reporte schnell und einfach an Ihre Corporate Identity an. Basis-Vorlagen im Word-Office-Format erleichern Ihnen die Arbeit für eine einfache Anpassung, z.B. zum Einbinden Ihres eigenen Unternehmens-Farbschemas oder Logos.

Performant

Leistungsstarke Scans

und Analysen

Ihrer Verzeichnisse

Benutzerfreundlich

Benutzerfreundlich durch

einfache und

intuitive Bedienung

Zeitgesteuert planbar

Scans, Analysen und Änderungen

zeitgesteuert planen und ausführen,

auch wiederkehrend planbar

Anpassbare Reporte

Basierend auf Wordvorlagen

einfach an eigene

Corporate Identity anpassbar

Übersicht

Alle Analyse- und Bereinigungsbausteine

Wir haben für Sie einen Best-Practices-Leitfaden zusammen gestellt. Für jeden Analyse- und Bereinigungsbaustein gibt es einen Anwendungsfall. Wir empfehlen eine abgestimmte Reihenfolge für eine effiziente Bereinigung beim Einsatz der CARO-Suite.

| Anwendung | Baustein – Kurzname | Ihre Mehrwerte | Mehr Sicherheit | Mehr Kontrolle | Compliance-Konform |

|---|---|---|---|---|---|

Mehr Sicherheit |

|||||

| Direkte ungewollte Berechtigungen entfernen |  |

|

|||

| Tote SIDs entfernen |  |

|

|||

| Freigaben überprüfen |  |

|

|||

Mehr Kontrolle für mehr Sicherheit |

|||||

| Besitzer korrigieren |  |

|

|||

| Aufgebrochene Vererbung wiederherstellen |  |

|

|||

| Mindest-Berechtigungen beseitigen |  |

|

|||

| Fehler in Listgruppen analysieren |  |

|

|||

| IST-Situation erfassen und Berechtigungen reporten |  |

|

|||

Compliance-Konformität für mehr Kontrolle und Sicherheit |

|||||

| Direkte Berechtigungen überprüfen |  |

|

|||

| Ersteller-Besitzer entfernen |  |

|

|||

| Redundante Berechtigungen beseitigen |  |

|

|||

| Account Risk- und Compliance Analysen |  |

|

|||

| Gruppenmitgliedschaften automatisiert zuweisen |  |

|

Zugriffsrechte sicher im Griff!

CARO findet Ihre Berechtigungsprobleme, räumt diese automatisiert auf und hält die Berechtigungen auf Ihre Daten sauber.

CARO befreit Sie von monotoner Arbeitslast, indem viele gleichartige Aufräum-Aktionen automatisch durchgeführt werden. Sie sparen Zeit und reduzieren Sicherheitsrisiken. Gleichzeitig wird die Performance Ihrer IT-Systeme verbessert.

CARO unterstützt Sie dabei, dass IT-Auditoren und IT-Revisoren weniger unangenehme Fragen stellen. IT-Audits werden in kürzerer Zeit und mit weniger Aufwand durchgeführt. Dateneigentümer erhalten übersichtliche und wesentlich kürzere Zugriffs-Reporte im Vergleich zu einem unaufgeräumten System.

Mehr Sicherheit

Direktzugriffsrechte ungewollter Konten entfernen

- Identifiziert alle Zugriffsrechte der konfigurierten ungewollten Konten und entfernt diese

- Reduziert Sicherheitsrisiken durch das Entfernen von unbekannten und unkontrollierbaren Zugriffsberechtigungen

Anwendungsfall

Administratoren bekommen durch die UAC einen Vollzugriff gewährt. Mit DUKE werden diese direkten Einträge entfernt und die Gruppenmitgliedschaft über die Administratoren Gruppe wird wieder hergestellt.

Tool zur Entfernung unbekannter SIDs

- Entfernt tote SIDs und macht die Dokumentation Ihrer Berechtigungen wieder leichter lesbar und verständlich

- Reduziert die Nachfragen Ihrer Revision und dokumentiert, dass Sie die volle Kontrolle haben

- Bietet mehr Sicherheit, da weniger Angriffsfläche für SID History Injection

Anwendungsfall

Nach dem Löschen von Benutzern und Gruppen im Active Directory werden diese in den berechtigten Ressourcen-ACL‘s nicht automatisch mit entfernt. Zurück bleibt auf den Ressourcen die verwaiste oder tote SID. Diese Einträge machen notwendige Audit-Reporte schwer lesbar und werden auch als Sicherheitsproblem eingestuft.

Share Access Rights Analysis

Analyse von Freigabe-Zugriffsrechten

- Prüfen auf vererbte NTFS-Zugriffsrechte

- Suchen von offenen Shares für authentifizierte Konten

- Suchen von Jeder-Vollzugriff Freigaben

- Prüfen auf die Existenz von nicht-administrativen Freigaben

Anwendungsfälle

- Die Vererbung von NTFS-Zugriffsrechten auf Freigaben sollte deaktiviert sein. Das Ändern vererbter NTFS-Berechtigungen aus der Ferne löscht alle Zugriffsrechte und macht die Freigabe unbrauchbar.

- Freigaben werden überprüft, ob authentifizierte Konten (AD und lokal) mindestens das Lese-Zugriffsrecht haben. Dann gelten diese Freigaben als offene Shares. Damit kann ein unkontrollierter Datenabfluss erfolgen.

- Das Jeder-Konto sollte maximal Ändern-Zugriffsrecht auf der Freigabe haben. Bei Vollzugriff besteht das Risiko, dass bei erweiterten NTFS-Zugriffsrechten Anwender unbewusst Schaden anrichten können.

- Ihre Server werden auf die Existenz von nicht-administrativen Freigaben geprüft. Administrative Freigaben (C$, etc.) werden dabei ignoriert. Freigaben können unkontrollierten Zugriff auf kritische Informationen ermöglichen.

Mehr Kontrolle für mehr Sicherheit

Besitzer-Analyse und Korrektur-Software

- Stellt zulässige Besitzer sicher, damit administrative Konten Ihre Berechtigung behalten, z.B. damit Backup-Tools funktionieren

- Analysiert Sicherheitsrisiken durch das Entfernen von unerlaubten und unkontrollierbaren Zugriffs Berechtigungen

Anwendungsfall

Durch das Erstellen von Verzeichnissen und Dateien bekommen „normale“ Benutzer das Besitzrecht. Dadurch sind diese Benutzer in der Lage, die Berechtigung selbst zu verändern. Im schlimmsten Fall werden die Administratoren, Service Accounts und Benutzer ausgesperrt. Best-Practice ist es, diese Benutzer durch die lokalen Fileserver-Administratoren auszutauschen.

Vererbung-Analyse-und Sanierungs-Software

- Identifiziert veränderte Berechtigungen in Ordner-Hierarchien

- Angleichung der Berechtigungen durch Vererbung

- Verschobene Verzeichnisse finden und korrigieren

Anwendungsfall

Das Aufbrechen der Vererbung unterhalb der zu administrierenden Verzeichnisebenen ist oft ungewollt und führt dazu, dass Benutzer dort nicht mehr zugreifen können. Best-Practice ist, dass nach der Administrationsebene alle Berechtigungen durchvererbt sind. CUSATUM empfiehlt maximal 4 Ebenen.

Mindestberechtigungen-Analyse und Restrukturierungs-Software

- Prüft alle Dokumente und Ordner auf erforderliche Zugriffsrechte für Konten und berücksichtigt dabei sowohl direkte als auch indirekte Zugriffsrechte

- Setzt fehlende Berechtigungen

Anwendungsfall

Sie wollen die Mindestberechtigung für einen Benutzer überprüfen, ob z.B. ein Benutzer oder ein Service Account überall mindestes Modify haben? Oft sind entweder keine Berechtigungen oder eine zu geringe Berechtigung vergeben.

Listgruppen Analyse-und Restrukturierungs-Software

- Analyse der Berechtigungen in Ordner-Hierarchien

- Verwalten von List-Berechtigungen in übergeordneten Ordnern

Anwendungsfall

Benutzer sollen zu den „Arbeitsverzeichnissen“ navigieren können. Best-Practice sieht dafür eine Listberechtigung vor, die über Active Directory-Gruppen gesteuert wird. Durch die tägliche Arbeit werden oft Verzeichnisse verschoben, neu erstellt, umbenannt oder gelöscht. Dabei müssten die Listberechtigungen mit korrigiert werden, damit die Benutzer weiterhin problemlos zu den Verzeichnissen gelangen. Weder die Administratoren noch auf dem Markt befindliche Software, z.B. SolarWinds-ARM, Tenfold oder IDM/IAM-Systeme korrigieren diese Probleme nachhaltig.

Erfassung der Berechtigungs-IST-Situation

- Zeichnet die Berechtigungslage auf Fileservern und im Active Directory auf

- Analysiert u.a. auf unterbrochenen Vererbungshierarchien, verschobene Verzeichnisse oder Null-DACL

- Zeigt im Detail die geänderten Berechtigungen unterhalb an, wie hinzugekommene oder entfernte Zugriffsrechte

Anwendungsfall

Sie wollen regelmäßig Ihre Berechtigungen überprüfen oder Berechtigungsreporte erstellen, z.B. einen Wer-hat-Wo-Zugriffs-Report, Use-Case-Report oder einen Berechtigungs-Differenz-Report.

Compliance-Konformität für mehr Kontrolle und Sicherheit

Direktzugriff-Analyse und Restrukturierungs-Software

- Identifiziert Direktberechtigungen von Benutzern

- Korrigiert effizient diese Einträge

Anwendungsfall

Wilma Gucken ist Mitglied in der Gruppe Finanzabteilung und hat zusätzlich direkten Zugriff auf Geschäftsdaten. Nachdem Wilma nicht mehr in der Finanzabteilung ist, hat sie trotzdem noch Zugriff! DARS findet schnell alle Gruppen-und direkten Benutzerzugriffe und löscht diese überflüssigen Zugriffsrechte effektiv.

Einfach erklärt

Ersteller-Besitzer auf Dateisystemen entfernen

- Entfernt den Ersteller-Besitzer und verhindert das Entstehen von neuen toten SIDs

- Erlaubt damit eine saubere Migration, z.B. in die Cloud

Anwendungsfall

Standard-Einstellung von Microsoft beim Einbinden neuer Festplatten ist es, die Ersteller-Besitzer-Berechtigung mit Vollzugriff zu vergeben. Dadurch entstehen direkte Berechtigungen, die bei einem Löschen des Benutzers zu einer verwaisten SID führt. Zusätzlich kann der Benutzer die Administratoren, Service Accounts und Benutzer aussperren. Best Practice von CUSATUM ist, diesen Eintrag zu entfernen und mit einer

Gruppenberechtigung einzutragen.

Redundant Account Permision Analysis

- Identifiziert redundante Berechtigungen

- Überprüfen von Gruppenmitgliedschaften mit gleichzeitiger Direktberechtigung

Anwendungsfall

Wenn ein Benutzer eine direkte und eine gleichwertige oder höhere Gruppenberechtigung bekommen hat, ist die direkte Berechtigung redundant. In diesem Fall kann die direkte Berechtigung entfernt werden. Durch die Korrektur vermeidet man gleichzeitig das verwaiste-SID-Problem und kann den Leaver-Prozess einfacher und effektiver gestalten.

Account Risk-und Compliance-Assessment

- Analysiert Konto-basierend auf Best Practice-Kriterien

- Inaktive Benutzer-oder Computerkonten,

- Deaktivierte Benutzerkonten

- Konten mit nie ablaufenden Kennwörtern oder lange Zeit nicht geänderten Kennwörtern

- Leere Gruppen

- Gruppen ohne Beschreibung

Anwendungsfall

Das BSI und andere IT-Auditierungen, wie TISAX und BAFIN, überprüfen sicherheitskritische KPI‘s im Active Directory. Dadurch kann die Qualität der Mitarbeiterprozesse und die IT-Sicherheit überprüft und gewährleistet werden. Im ARCA-Modul sind die wichtigsten Analysen zusammengefasst. Diese können individuell angepasst werden.

Gruppenmitgliedschaften automatisiert zuweisen

- Identifiziert ihre Berechtigungen über Gruppenmitgliedschaften

- Definieren Sie Ihr Regelsystem für Gruppen für Ihre OU-basierten Standorte

- Der GRAZ-Dienst erkennt fehlerhaft gesetzte Gruppenmitgliedschaften und sorgt für eine automatisierte Bereinigung

- Sie sind schneller Compliance-konform

Mehrwerte

- Tokensize unter Kontrolle (Optimierung)

- User bekommen und haben die Zugriffsberechtigungen, die sie brauchen

- Automatische Berechtigungsvergabe basierend auf intelligenten Regelauswertungen

Integration in die CARO-Suite

Dieser Baustein ist derzeit nur in der integrierten Lösung C-MAN enthalten und arbeitet auf Basis von PowerShell-Cmdlts. Wünschen Sie eine Vorführung dieser Funktion? Kontaktieren Sie dazu unsere Experten über info@cusatum.de

Unterbrechbar

Scans jederzeit unterbrechbar

und ohne Datenverlust wieder aufsetzend

Automatisiert

Bereinigen

voll automatisiert

nach Ihren Bewertungsregeln

Integrierbar

Umfangreiche Funktionen

zur Datenauswertung

über REST-API nutzbar

Klarheit

Sofort und einfach

Anomalien

in Berechtigungen erkennen

DOKUMENTE zum Download

Alle Informationen zur CARO-Suite

Alle Informationen zur CARO-Suite