24.5.2022

Neue Serie: Automatisierung mit SolarWinds ARM

Passend zu unseren Services rund um ARM-Automatisierung hat Mike Wiedemann, unser CEO und Kundenversteher Nr.1, jetzt eine kleine YouTube-Serie gestartet. Dort werden kurz und knapp technische Anbindungswege von oder an den SolarWinds-ARM vorgestellt.

In der 1.Folge geht es um den Mitarbeiter-Eintritts-Prozess, auch Joiner-Prozess genannt.

Die Kunden habe die Anforderungen, dass das führende System für Personalverwaltung das HR-System ist. Die neuen Mitarbeiter sollen automatisch im Active Directory angelegt werden. Die IT wird darüber informiert und kann die neue Hardware für den Mitarbeiter einrichten. Auch bei Änderung der Stammdaten, die AD relevant sind, sollen diese automatisch abgeglichen werden.

Mehr von uns zu den Services zu ARM-Automatisierung findet ihr auch auf unserer Webseite https://cusatum.de/arm-automatisierung

19.5.2022

Prianto-SolarWinds-Partner-Event in München – Wir sind waren auch dabei

Wir freuen uns sehr, dass wir hier auch mit einem eigenen Vortrag dabei waren zum Thema Automatisierung mit ARM.

Danke an Miro Milos, Daniel Penn und das Prianto-Team für die Möglichkeit, unsere Expertise bei der Automatisierung des SolarWinds ARM und der automatischen Bereinigung von Zugriffsberechtigungen zu zeigen.

Es war sehr schön und angenehm alte Bekannte wie Andre Tauber, sein Team, Torsten Bettzuege und Sohn, Martin Weber zu sehen und neue sympathische Partner wie Kristina Heyer, Andreas Kunzmann , Kurt B. und Frau und Daniele Miracco.

Danke an SolarWinds Amir Gharred, Sascha Giese und Christian Ohsam für die Unterstützung des Events.

Danke an Georg Steffen bei der Hilfe und Vorbereitung, sowie Danny Zichner bei der Unterstützung unserer coolen Flyer.

Mehr von uns zu ARM-Automatisierung findet ihr auch auf unserer Webseite https://cusatum.de/arm-automatisierung

3.5.2022

Wir feiern Jubiläum! Fabian wird „1“

Unser Mitarbeiter Fabian ist jetzt seit einem Jahr bei uns, und das haben wir natürlich auch gefeiert!

Lieber Fabian! Wir freuen uns, dass du bei uns bist!

Dank deiner Unterstützung haben wir nun eine erste vollautomatisierte Systemtest-Pipeline für unseren Build-Prozess der CARO-Suite. Wir testen nicht nur automatisch, dass Änderungen mit der CARO auch wirklich durchgeführt werden, sondern auch den Scan von sehr großen Datenmengen. Ob sich dabei z.B. die Scan-Zeiten ändern von einer Version zur nächsten. Ebenfalls testen wir die Konfiguration und den Import von vielen Shares und Verzeichnissen. Natürlich werden auch unsere Web-API-Klassen dafür genutzt und somit automatisch mit getestet.

Mit diesen Tests können wir sicher sein, dass auch nach Erweiterungen oder beim Hinzufügen von neuen Funktionen die CARO-Suite noch genauso gut funktioniert. Und das Ganze wird sogar jede Nacht ausgeführt, also wirklich vollautomatisch.

27.4.2022

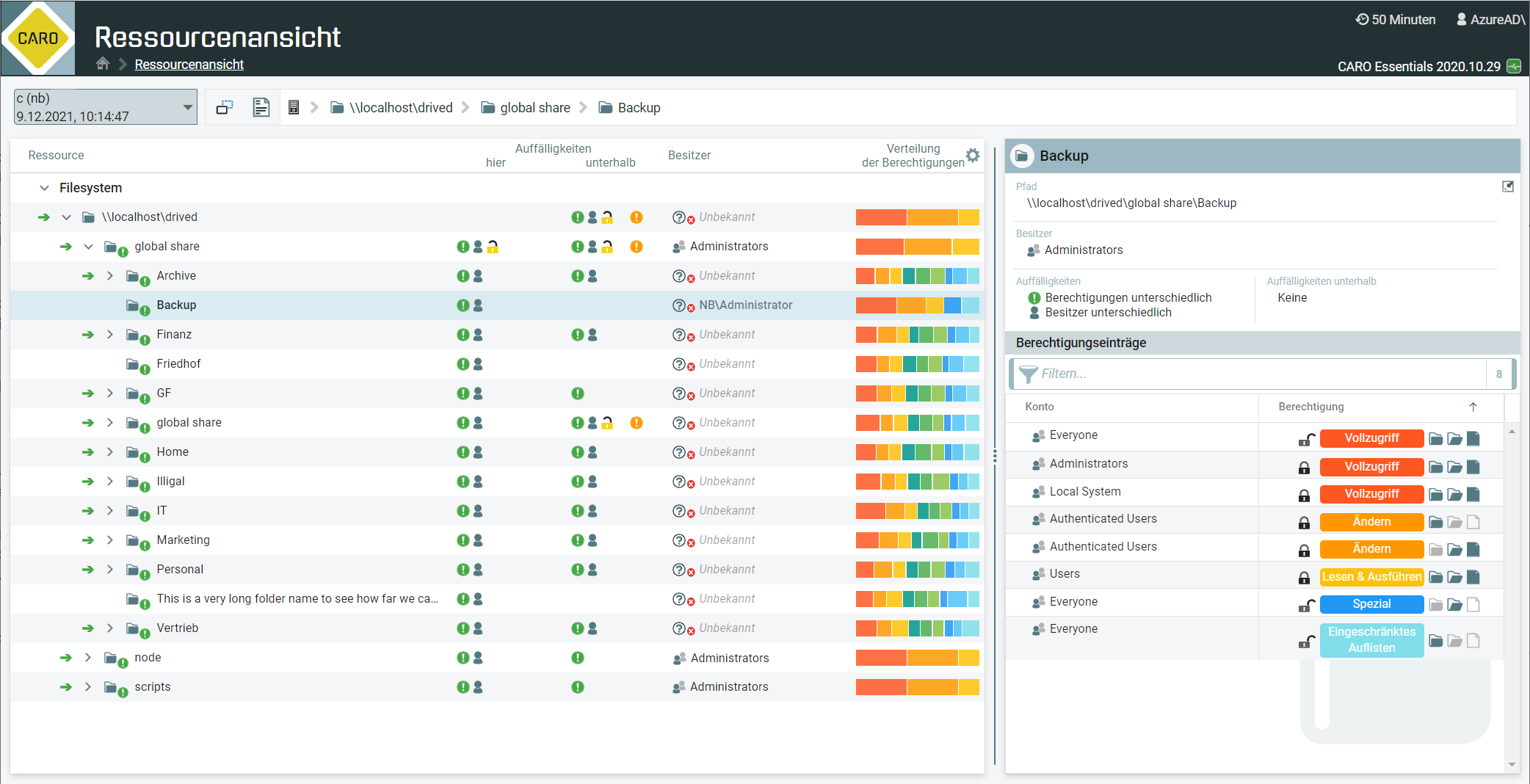

Neues Release 2022.4 der CARO-Suite verfügbar

Mit dieser Version gibt es die Konfiguration für Active Directory Einstiegspunkte zum Scannen Ihrer Domänen-Strukturen. Sie können z.B. die Besitzer von OUs überprüfen mit dem Baustein BAKS.

Die Anzeige der konfigurierten Systeme und Einstiegspunkte wurde verbessert, Sie sehen die Konfiguration für lokale Konten, Domänen und Filesystem-Einstiegspunkte übersichtlich in einer Liste.

In der Ressourcen-Ansicht sehen Sie für Domänen-Strukturen alle Berechtigungs-Details, Mitgliedschaftsbeziehungen und Gruppenmitgliedschaften. Pro Konto werden die OU-Pfad-Information sowie direkte und indirekte Mitgliedschaften für die member und memberOf-Beziehungen dargestellt. Filtern Sie die Anzeige der berechtigten Konten nach den Berechtigungsgruppen.

Verbesserte Fehleranzeigen, Erhöhung der Stabilität bei umfangreichen Analysen sowie Verbesserung der User-Experience.

4.3.2022

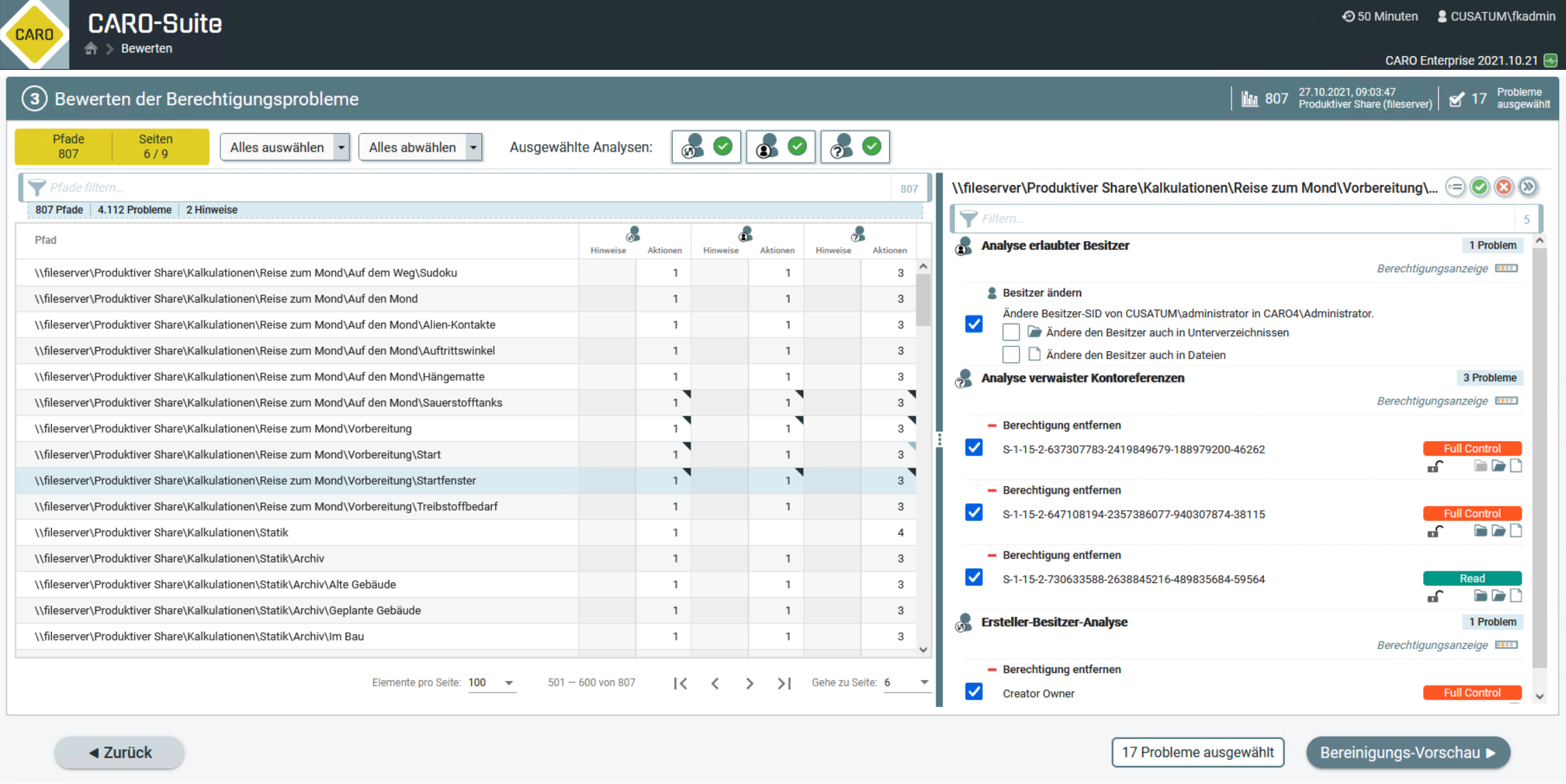

Neues Release 2022.2 der CARO-Suite verfügbar

Die Version enthält diesmal viele neue Features: eine Ressourcenansicht kommt mit dem Modul EBIS, es gibt zwei neue Berechtigungsreporte für die IST-Situation und für Berechtigungsänderungen. Analysen und Scans können nun zeitlich geplant werden. Hier ist die Konfiguration von wiederkehrenden Serien interessant, z.B. führe den Scan jeden Freitag in der Woche aus.

Das neue Module EBIS zeichnet die IST-Berechtigungen auf und analysiert diese auf Anomalien. Sie können Reporte generieren, um sich die aktuelle Berechtigungslage auf Ihren Fileserver-Strukturen anzuzeigen. Gruppenmitgliedschaften werden aufgelöst, gefundene Mehrfachberechtigungen werden übersichtlich angezeigt. Ein kompakter Differenz-Report zeigt Ihnen schnell an, was sich auf Ihren Unterverzeichnissen geändert hat, das Format des Differenz-Reports ist auch für Data Owner geeignet.