CARO-Suite

Ravioli-Release

Version 2026.2

Die neue CARO-Suite mit Smart Permissions

CARO-Suite mit Echtzeit-Management – Die neue Art Zugriffsrechte zu managen!

Die Version der CARO-Suite Ravioli macht Berechtigungs- und Kontenmanagement noch effizienter: Automatisch erzeugte Berechtigungsgruppen mit Smart Permissions©, direkte Rechteverwaltung aus der Ressourcenansicht, OU-basierte Gruppensteuerung und Kontenaktionen wie Aktivieren oder Entsperren – alles zentral, alles ohne Wartezeiten dank Live-Konten-Ansicht und Live-Suche.

Das Ravioli-Release 2026.2 umfasst die folgenden neuen Funktionen

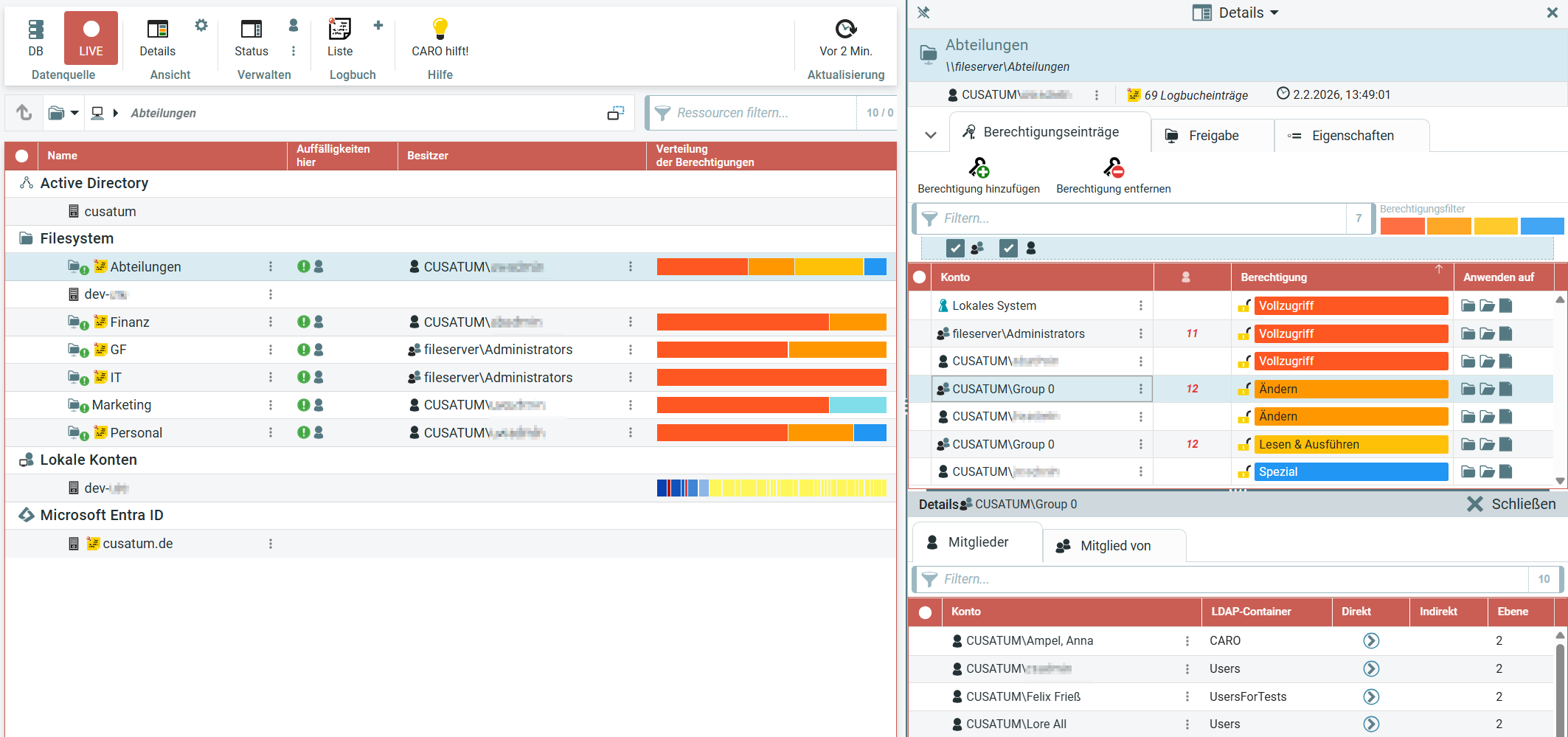

Smart Permissions© – Automatisch erzeugte Berechtigungsgruppen

- Dynamische Berechtigungssteuerung durch vordefinierte Regeln

- Automatisierte Gruppenerstellung für konstante Sicherheit

- Flexible Konfiguration pro Einstiegspunkte

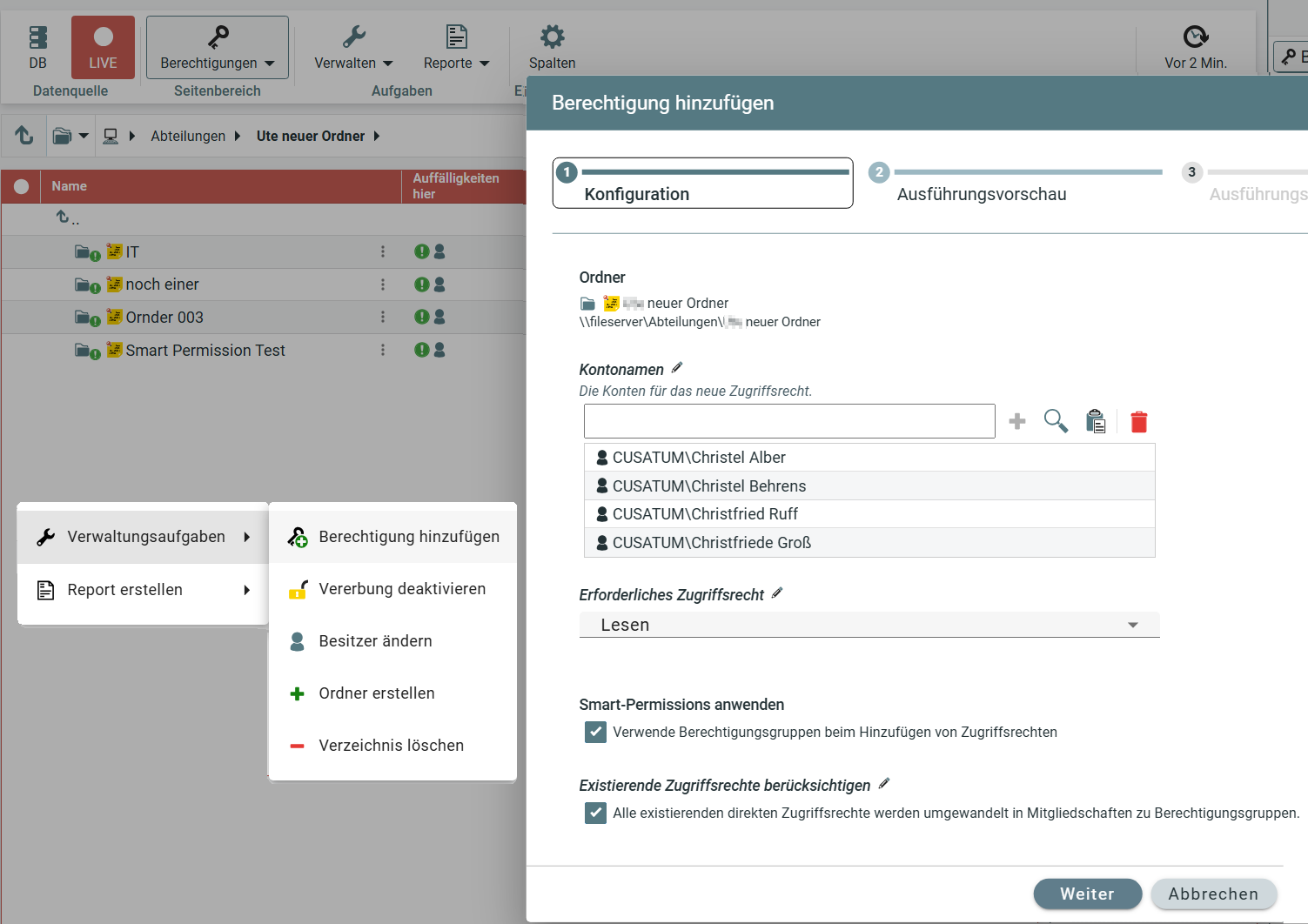

Verzeichnisberechtigungen managen – Effiziente Verwaltung von Zugriffsrechten

- Berechtigungen hinzufügen oder entfernen direkt aus der Ressourcenansicht

- Automatisiertes Erzeugen von Berechtigungsgruppen nach definierten Richtlinien

Benutzerkonten managen – Schnelle und zentrale Kontensteuerung

- Kontenverwaltung direkt in der Kontenübersicht

- Aktionen wie Löschen, Aktivieren, Deaktivieren oder Entsperren mit wenigen Klicks

- Transparente Anzeige des aktuellen Kontostatus

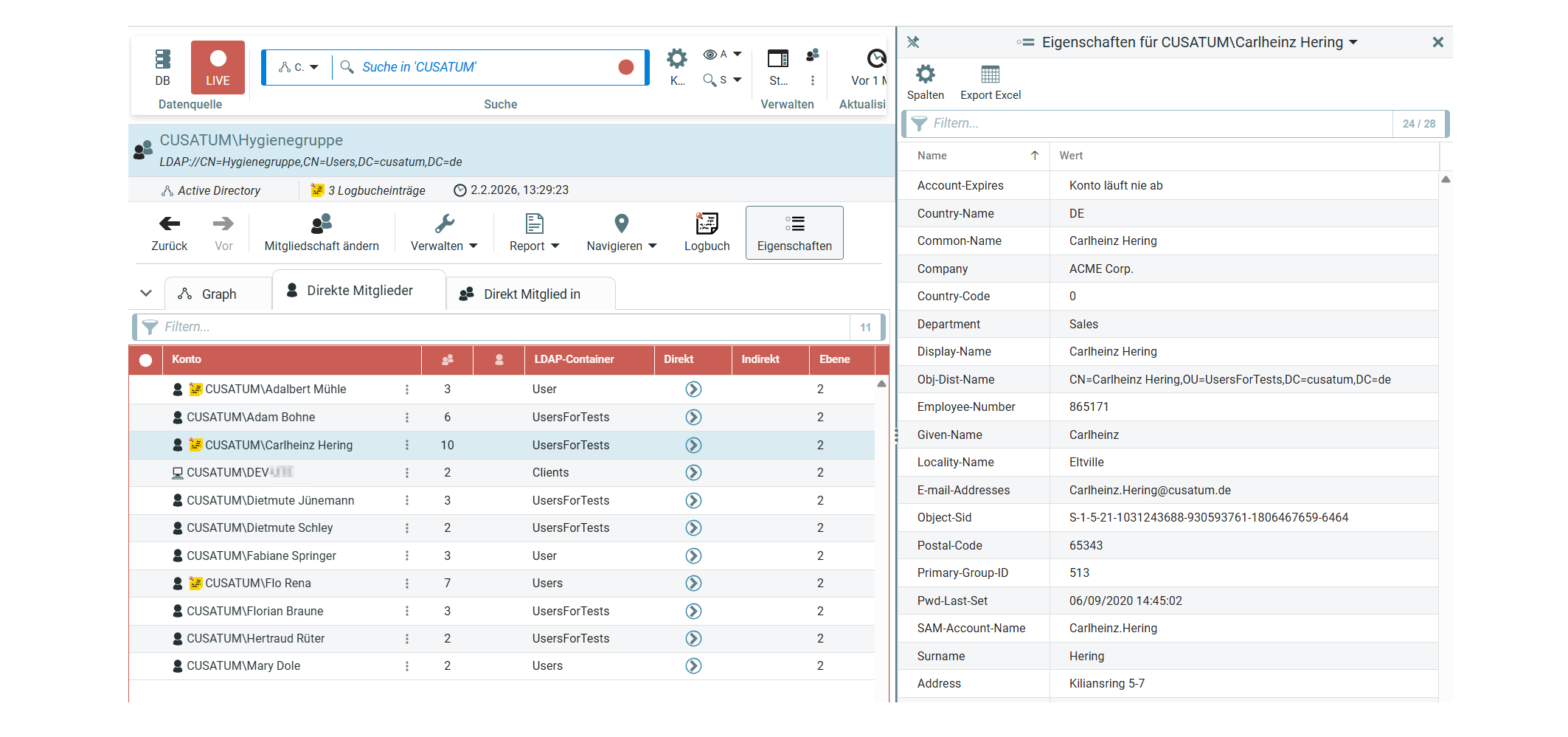

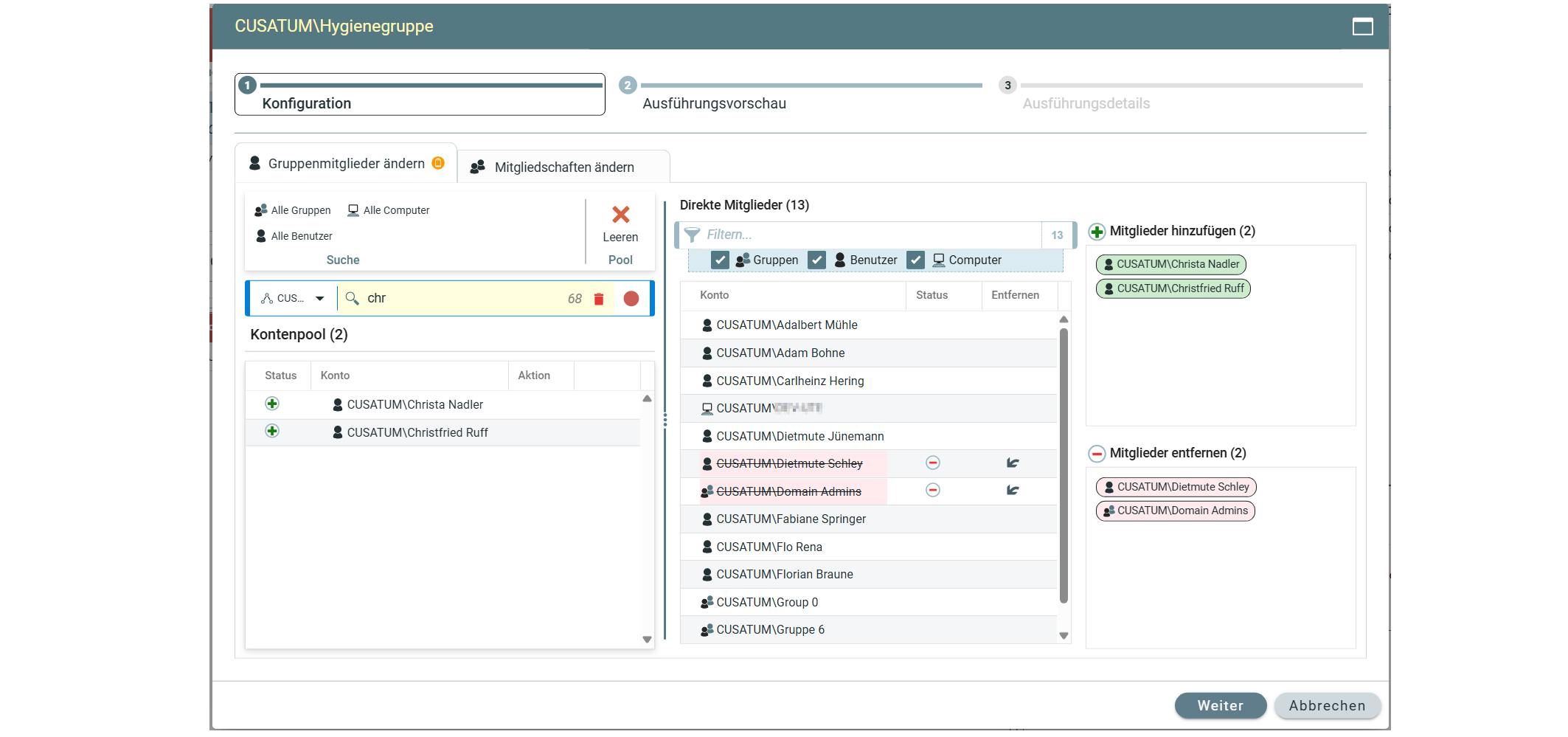

Gruppen managen – Zentrale Kontrolle der Gruppenmitgliedschaften

- Neue Gruppen erzeugen direkt an einer OU

- Gruppenmitgliedschaften ändern mit Anzeige der Mitglieder und Mitgliedschaften

- Gruppen löschen

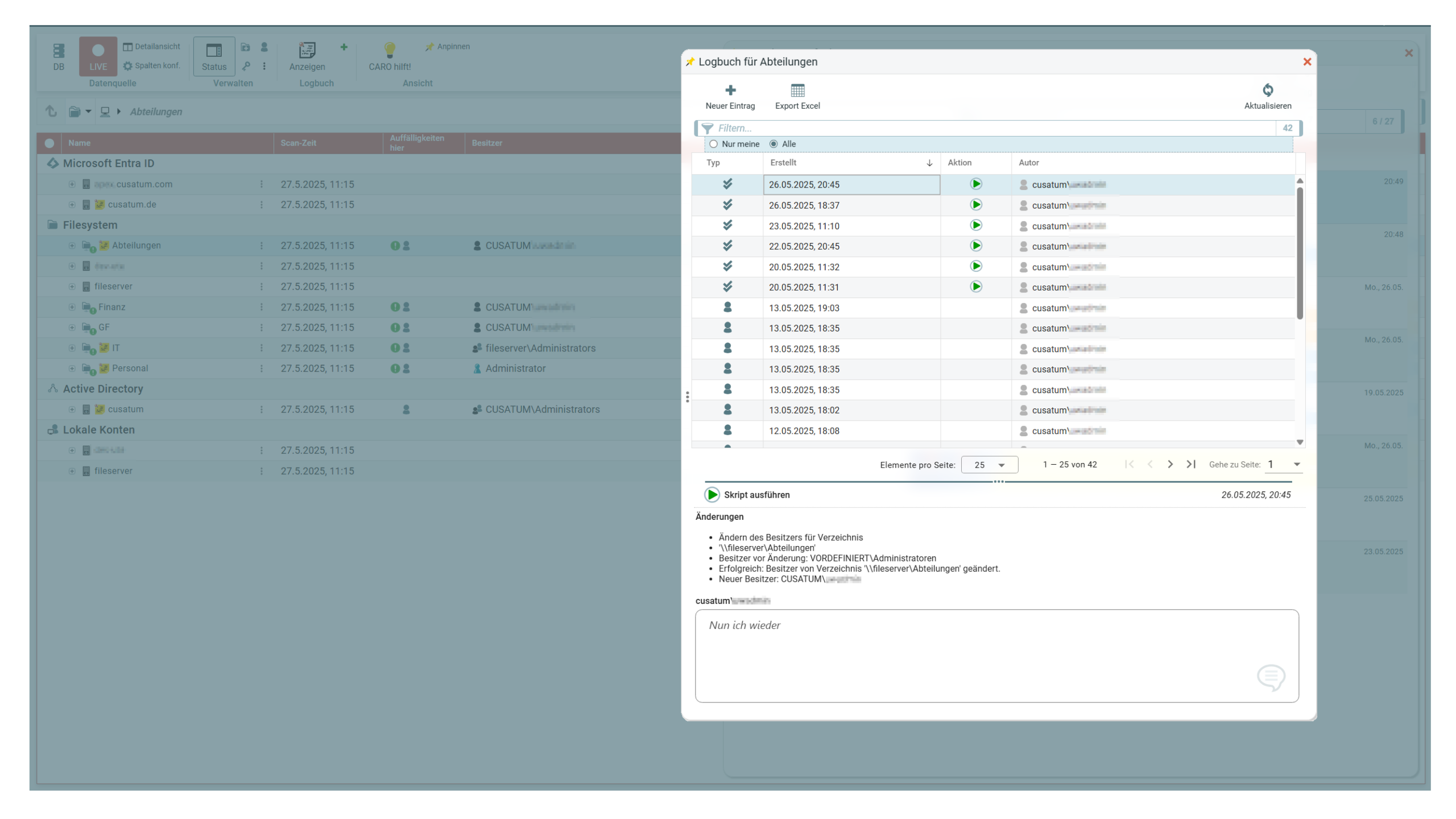

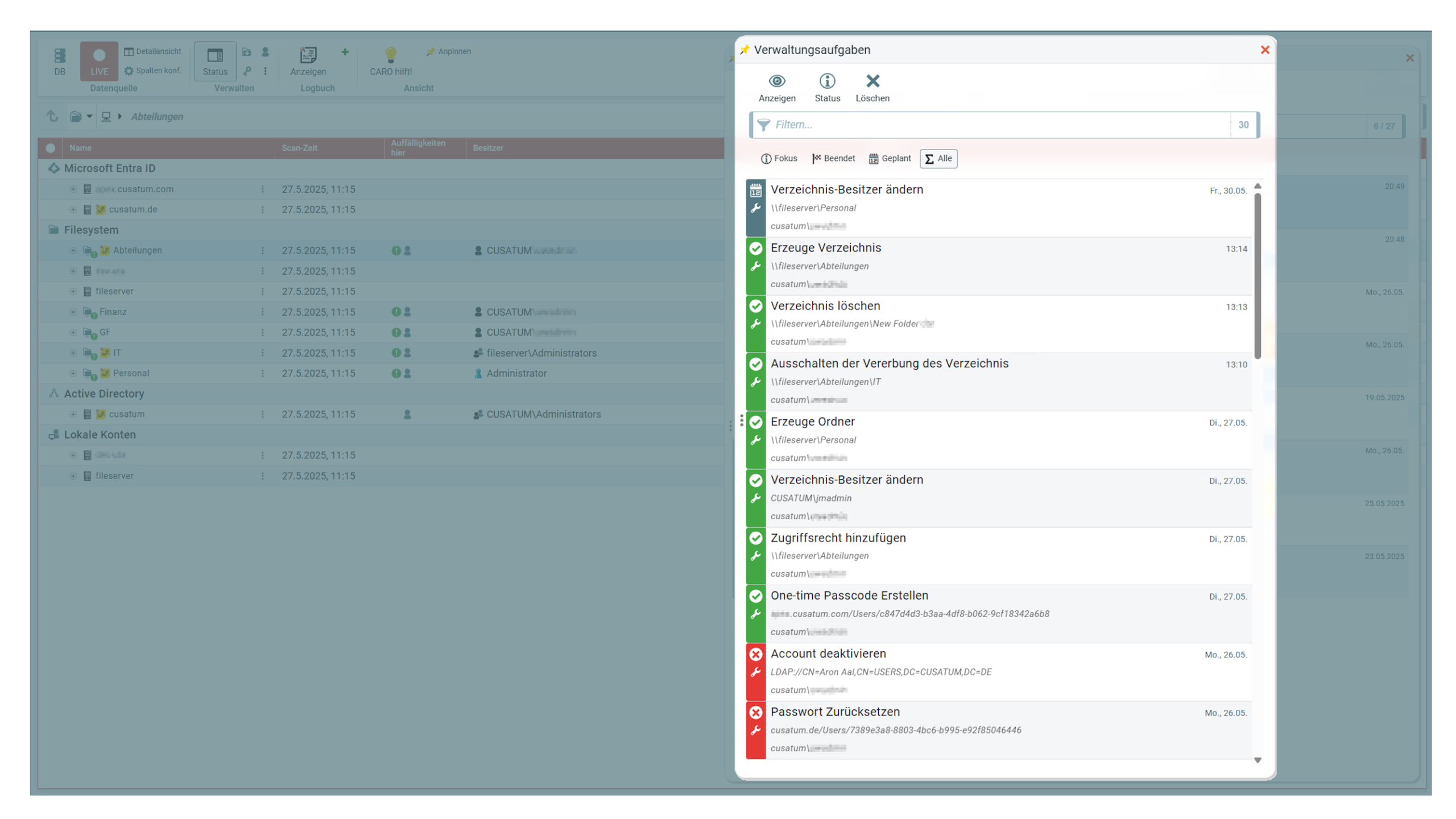

Gesamtübersicht der Verwaltungsaufgaben – Volle Nachvollziehbarkeit und Planung

- Historie aller Änderungen: Wer hat wann was durchgeführt?

- Übersicht geplanter Aufgaben für bessere Steuerung

- Zentrale Kontrolle für Compliance und Audits

Live-Konten-Ansicht – Echtzeit-Transparenz ohne Datenbankabfragen

- Live-Anzeige von Konten

- Live-Suche mit sofortigem Auffinden von Konten ohne Wartezeiten

Neue Technologie: Microsoft 365 Exchange Online – Kontrolle über die Online-Berechtigungen

- Anzeige der Berechtigungen in der Ressourcenansicht

- Schnelles Auffinden von Senden als oder Senden im Auftrag von

- Suche von Exchange-Online-Konten über die Konten-Ansicht

- Analyse von berechtigten Konten von Benutzerpostfächern nach Über-Berechtigungen

Erweiterungen – Jetzt noch mehr Komfort beim Bereinigen

- Automatische Reporterstellung nach durchgeführten Bereinigungen

- Arbeit fortsetzen: Offene Bereinigungen anzeigen und manuell fortsetzen

- Export zu Excel in der Bewertungsansicht für die Analyse-Ergebnisse

Neue Ansichten in der CARO-Suite zum Verwalten

Berechtigungen analysieren, verwalten und automatisiert bereinigen

Funktionsübersicht und Vergleich

CARO-Audit und CARO-Suite

| Funktionen | CARO-Audit | CARO-Suite |

|---|---|---|

| Ansichten | ||

| Konten-Ansicht DB und Live | ja | ja |

| Ressourcen-Ansicht DB und Live | ja | ja |

| Suchen von Konten | ja | ja |

| Kalender, Aufgaben-Übersicht, Planen von Scans und Reporten |

ja | ja |

| Reporte | ||

| Berechtigungs- und Differenz-Reporte | ja | ja |

| Wo hat ein Benutzer Zugriff? | ja | ja |

| Vereinfachte Zugriffsrechte (für Dateneigentümer) | ja | ja |

| Analyse-Reporte | nein | ja |

| Bereinigungs-Statistiken | nein | ja |

| Analysen | ||

| Zugriffsrechte-Analysen mit Risikobewertung, insgesamt 43 einzelne Analysen |

nein | ja |

| Bereinigen | ||

| Bereinigungen mit Handlungsempfehlung, insgesamt 14 Bausteine |

nein | ja |

| Managen | ||

| Verwaltungsaufgaben mit Übersicht, Logbuch an den Konten und Ressourcen, insgesamt 25 Aktionen möglich |

nein | ja |

| Technologien | ||

| AD, FS, Entra ID, Exchange, lokale Konten | ja | ja |

Feedback unserer Kunden nach dem Einsatz der CARO-Suite

„In den ersten Wochen habe ich bereits über 1 Million tote SIDs entfernt.“

„Ich kann wirklich schnell sehen, ob alles okay ist.“

„Ich bin gerade dabei mit der CARO-Suite ein paar Stress-Tests zu machen. Bis jetzt sieht alles sehr gut und flott aus.“

„Die Ressourcen-Ansicht mit den Berechtigungsgruppen ist sehr aufgeräumt!“

„Was BAKS macht, das ist ja sexy! …BAKS korrigiert nicht zulässige Besitzer.“

Eine Zeitreise zur Automatisierung

Wie alles begann mit der CARO-Suite

Anlässlich unseres 8-jährigen Firmenjubiläums am 7. Dezember 2025 haben wir alles rund um unsere CARO-Suite zusammengetragen und deren Entwicklungsschritte in einem Zeitstrahl graphisch aufbereitet. Gestartet mit dem Fokus auf Bereinigungsdienstleistungen rund um saubere Zugriffsrechte haben wir nach und nach den Fokus auf unsere Produktentwicklung für die CARO-Suite gelegt. Gestartet sind wir mit 4 Analyse- und Bereinigungsbausteinen. In der aktuellen Version 2026.2 sind bereits 14 Bausteine integriert, mit 43 einzelnen Analysen.

Nun ist die CARO-Suite erwachsen geworden und wir erweitern sukzessive den Funktionsumfang rund um das Berechtigungsmanagement, wie zum Beispiel die Umsetzung einer Berechtigungs-Ressourcensicht oder eine Kontenansicht mit Suchfunktion. Unser Hauptfokus liegt auf der automatisierten Bereinigung von problematischen Zugriffsrechten.

Kochen mit der CARO-Suite

Die CARO-Suite zum Stöbern, Anschauen und Genießen

Ravioli

Version 2026.2Version 2026.2

- Jetzt neu mit Smart Permissions

- Berechtigungen vergeben mit automatische Berechtigungsgruppen

- Gruppenmitgliedschaften ändern

- Live-Kontensuche und Live-Konten-Anzeige

Quarkbällchen-Vanillesauce

Version 2025.8Version 2025.8

- Neue Bereinigungsbausteine EAPE und FRAK

- Überprüfung der Verzeichnisnamen und -länge (FRAK)

- Austausch von Berechtigungen (EAPE)

- Gruppenmitgliedschaften ändern

- Alle Reporte planbar

- Erweiterte Kontensuche

Quarkbällchen

Version 2025.6Version 2025.6

- Live-Ressourcen-Ansicht

- Verwaltungsaufgaben für FS, AD und Entra ID

- Logbuch an den Änderungen

- Globale Konfiguration

- Reporte per E-Mail versenden

Pizza

Version 2024.12Version 2024.12

- Neuer Audit-Report „Wo hat ein Benutzer oder Gruppe Zugriff?“

- Neuer Statistik-Report

- Risikobewertung mit zeitlichem Verlauf

- Neue Analysen für Entra ID und AD

- Verbesserte Navigation und Aufgabenplanung im Kalender

- Lokale Konten Berechtigungen in der Ressourcenansicht

Orangen-Crêpes

Version 2024.8Version 2024.8

- Anbindung Entra ID, Workflow zur App-Registrierung

- SARA: Neuer Share-Checker

- Data Owner-Report – Einfacher Berechtigungsüberblick

- Bewerten-Ansicht mit Verzeichnis-Berechtigungslage

- Sicherheit, Stabilität und Performance

Nackensteak

Version 2024.5Version 2024.5

- Benutzerkonfigurierbare Dashboards

- Accounts-View mit Suchfunktion

- Aufgabenplanung mit Kalenderansicht

- VASS: neue Parameter zur Suche

- Speicherverbrauch und Performance

Muffin-Sahnehäubchen

Version 2023.9Version 2023.9

- Risk-Dashboard mit Risikobewertung

- Genauere Handlungsempfehlungen zum Bereinigen mit Begründung

- ARCA: Inaktive Benutzer, Deaktivierte Benutzer

Muffin

Version 2023.7Version 2023.7

- Genauere Handlungsempfehlungen von CARO

- ARCA, MARS, VASS erweitert

- Konfiguration mit Live-Abfragen, genaue Scantiefeneinstellung

- Speicherplatzverbrauch und Ressourcenansicht optimiert

- Internes Logging verbessert, CARO-Lizenz Informationen

Lasagne-Nachschlag

Version 2023.5Version 2023.5

- Fehlerbeseitigung zur Erhöhung der Stabilität

- Performance-Verbesserungen in der Ressourcen-Ansicht

- Anzeige bei Datenbank-Update

- Verbesserung der User-Experience

Lasagne

Version 2023.2Version 2023.2

- 6 neue Bereinigungsbausteine DARS, LARS, VASS, MARS, RUPA und ARCA

- Erweiterte Ressourcenansicht mit Mitgliederbeziehungen und Report „Wo hat ein Benutzer Zugriff?“

- Anzeige von Bereinigungsstatistiken

- Erweiterte Konfiguration, u.a. Blacklisten für Fileserver, Performance-Plan für Scans einstellbar

Kaiserschmarrn

Version 2022.10Version 2022.10

- Neuer Bereinigungsbaustein DUKE

- Ressourcenansicht für große Datenmengen optimiert

- Einstiegspunkte für große Listen

- Neue PowerShell-Commands

Jägerschnitzel

Version 2022.7Version 2022.7

- Vollautomatisiertes Bereinigen

Ingwerstäbchen

Version 2022.6Version 2022.6

- Ressourcenansicht erweitert für AD-Strukturen

- Anzeige von direkten und indirekten Gruppenmitgliedschaften

Haxe

Version 2022.3Version 2022.3

- Konfiguration von AD-Einstiegspunkten

- BAKS für AD für Ersteller-Besitzer

- Einstiegspunkte-Konfiguration verbessert

- Stabilität

Götterspeise

Version 2022.2Version 2022.2

- Ressourcenansicht mit dem Modul EBIS

- Berechtigungsreport und Differenzreport für FS

- Zeitliche Planung von Analysen und Scans

Frikassee

Version 2021.12Version 2021.12

- Berechtigungsreport und Differenzreport für FS

- Zeitliche Planung von Analysen und Scans

- Preview-Features: Ressourcen-Ansicht und AD Scan

Eierkuchen

Version 2021.10Version 2021.10

- Fehlerbehebungen

- Weitere technische Verbesserungen

Döner

Version 2021.8Version 2021.8

- Verbesserte Homeseite mit Anzeige für durchgeführte Analysen, Änderungen und Reporte

- Großen Datenmengen beim Bewerten

- Reportseite Aktionen und Fortschritt der Bereinigung

Cheese-Cake

Version 2021.7Version 2021.7

- Dokumentation für die Bereinigungsbausteine

- Übersichtsseite mit Zusammenfassung nach einer Bereinigung

- ERBE, TEUS, BAKS

Bockwurst

Version 2021.6Version 2021.6

- Bereinigungsbausteine erweitern für

- ERBE, TEUS, BAKS

- Neue Homeseite

- weitere Verbesserungen

Apple-Pie

Version 2021.4Version 2021.4

- Die erste offizielle Version mit 3 Bereinigungsbausteinen

- ERBE: Ersteller-Besitzer entfernen

- TEUS: Tote SIDs finden und entfernen

- BAKS: Besitzer korrigieren